Alerte Cybersécurité : Des VPN contrefaits infectent les utilisateurs avec des Malwares

C’est inévitable, il suffit que quelque chose ait du succès pour qu’il soit imité, souvent à des fins malveillantes. Des escrocs cherchent à tirer profit de la notoriété et de la confiance accordée à des produits par les utilisateurs pour leurs propres intérêts, qu’il s’agisse de gagner de l’argent de manière frauduleuse ou de commettre d’autres actes malintentionnés. En passe de devenir indispensable partout dans le monde en raison des géo-restrictions et des problèmes liés à la confidentialité des données, les VPN ne font pas exception à cette règle.

Actuellement, une nouvelle menace a récemment été mise en lumière : des cybercriminels distribuent des installateurs de VPN contrefaits remplis de malwares.

Plus d’actualités sur les VPN : Cyberattaque sur i2VPN

Le premier cas concerne des sites Web qui imitent la marque LetsVPN, un fournisseur VPN propulsé par LetsGo Network. Des acteurs malveillants utilisent des domaines trompeurs pour distribuer trois familles de logiciels malveillants distinctes : BlackMoon, Farfli et KingSoft. Les utilisateurs finissent sur ces sites malveillants grâce à des techniques frauduleuses de référencement, le malvertising, le phishing et des messages instantanés malveillants.

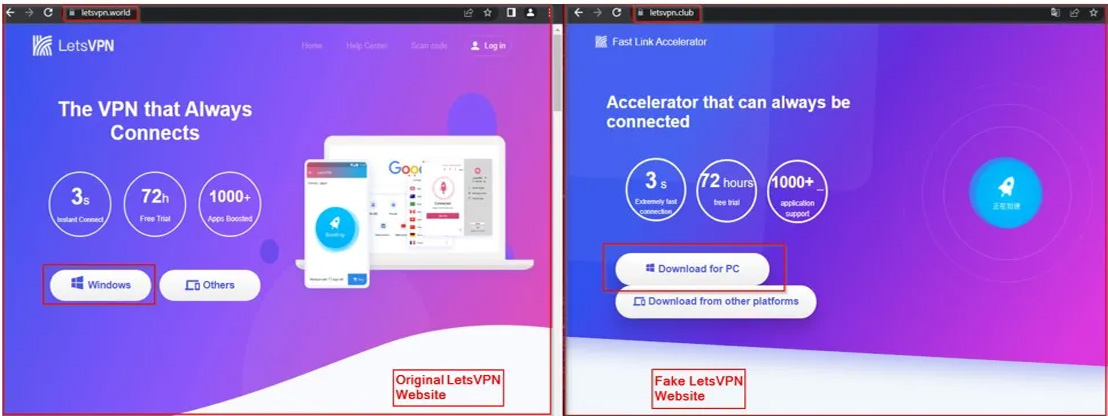

Capture d’écran du site officiel de LetsVPN (https://letsvpn.world/)

Comparaison entre le site frauduleux a droite et le site officiel à gauche – Source : Cyble

BlackMoon est un trojan bancaire super dangereux capable de capturer les frappes de clavier de la victime (keylogger), de réaliser des injections (pages de phishing), de fournir des capacités d’accès à distance, et même de prendre le contrôle automatique de comptes bancaires.

Farfli est également un keylogger et un outil d’accès à distance, mais il peut en plus exécuter des commandes sur l’appareil infecté, déposer d’autres charges utiles et exfiltrer des fichiers du système de la victime.

KingsSoft est un adware qui génère des revenus pour ses opérateurs en servant aux victimes des publicités excessives et intrusives qui perturbent leur expérience de navigation sur Internet. De plus, ce malware peut collecter l’historique de navigation de l’utilisateur, les requêtes de recherche et les informations personnelles et peut également faciliter le téléchargement de charges utiles supplémentaires.

Pour en savoir plus : Quels sont les différents types de Malwares ?

Le deuxième cas concerne une application qui est une copie de Liberty VPN (dont le site officiel du développeur est inaccessible au moment ou je rédige cet article), appelée ‘iKHfaa VPN’, disponible sur le Google Play Store pour les téléphones Android.

iKHfaa VPN possède le même code que Liberty VPN, à l’exception d’un module de localisation qui suit les utilisateurs en temps réel à chaque fois qu’ils activent le GPS sur leurs appareils. De plus, l’application lit la liste de contacts de l’utilisateur et l’exfiltre à ses opérateurs.

Selon certaines hypothèses d’experts, les victimes auraient été incitées à télécharger cette application VPN suite à des messages reçus sur WhatsApp ou Telegram. Dans ces messages, les attaquants auraient vanté la légitimité et la haute qualité de l’application.

Cette application serait (conditionnel) une création des pirates informatiques DoNot APT et est utilisée dans des opérations de cyberespionnage contre des cibles spécifiques dans la région sud-asiatique.

Les utilisateurs de VPN gratuits pour Android sont les plus touchés dans le monde. Et pour cause, on compte pas loin de 3 milliards d’utilisateurs d’Android dans le monde contre seulement 5% pour les autres systèmes d’exploitation.

De nombreuses études ont montré que les applications VPN non-payantes sont souvent truffées de logiciels malveillants et de trackers pour infecter les appareils et collecter des données, monétisant ainsi le service gratuit.

Pour en savoir plus : Peut-on faire confiance aux VPN gratuits ?