Le Parlement européen rejette la surveillance de Chat Control

Le Parlement européen rejette la surveillance de Chat Control

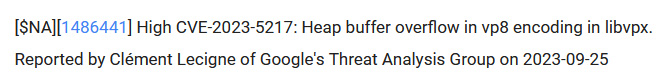

Jeudi 26 octobre 2023, les députés européens ont tenu des conférences de presse au sein des négociateurs du Parlement européen sur la proposition controversée de contrôle du Chat Control. Le projet juridique initial, publié par la Commission européenne l’année dernière, bien qu’important, a été perçu une attaque contre la vie privée et la sécurité. De nombreuses personnalités du milieu de la technologie, de la politique et de la société civile ont milité pour demandé des modifications.

Le Parlement européen a récemment pris une position ferme en faveur de la protection de la vie privée en ligne. Il a rejeté les plans de Chat Control, en l’état, reflétant une tendance à vouloir équilibrer les besoins en sécurité avec le droit à la vie privée.

Contexte

La proposition Chat Control a été introduite dans le but de permettre une surveillance accrue des communications en ligne pour prévenir et combattre les abus sur les mineurs. Cependant, elle a suscité de vives inquiétudes parmi les défenseurs de la vie privée, les experts en technologie, et même certains gouvernements. La principale préoccupation était son impact potentiel sur la vie privée et la sécurité des communications chiffrées, essentielles à la protection des droits des citoyens dans le monde numérique.

Suite à cette décision du Parlement européen, Tutanota, l’un des principaux fournisseurs de services de messagerie sécurisée, a exprimé son soutien sur X (ex Twitter), soulignant l’importance de cette victoire pour la vie privée en ligne.

📢The EU Parliament will not be moving forward with chat control! The indiscriminate mass surveillance measures have been removed and secure end-to-end encryption will not be compromised!🥳

— Tutanota (@TutanotaTeam) October 27, 2023

💪Let's keep pushing for strong privacy rights!👇https://t.co/P40tVnqbXK#chatcontrol pic.twitter.com/09e63Y0aNg

Quelles technologies sont concernées ?

Les principales cibles de la proposition étaient les applications de messagerie chiffrées de bout en bout, telles que Signal et Telegram (que nous ne recommandons pas pour des raisons de sécurité), ainsi que les services de boites mails sécurisées. Ces services garantissent que seuls l’expéditeur et le destinataire peuvent accéder au contenu des messages, rendant impossible pour les intermédiaires, y compris les fournisseurs de services, de les déchiffrer. La proposition aurait pu compromettre cette garantie, exposant potentiellement les utilisateurs à des risques accrus de surveillance et d’ingérence.

©2023 Signal

Réactions internationales

La proposition Chat Control n’est pas un cas isolé à l’Europe. Des initiatives similaires ont été observées dans d’autres pays, notamment en Australie, en Inde et au Royaume-Uni. La Safety Bill au Royaume-Uni, par exemple, avait initialement des exigences similaires, mais elles ont été supprimées face aux préoccupations technologiques et de vie privée. Ces mouvements internationaux montrent la complexité de la question et la nécessité d’une approche équilibrée.

Pour en savoir plus : Le Royaume-Uni renonce à affaiblir le chiffrement

Réactions en France

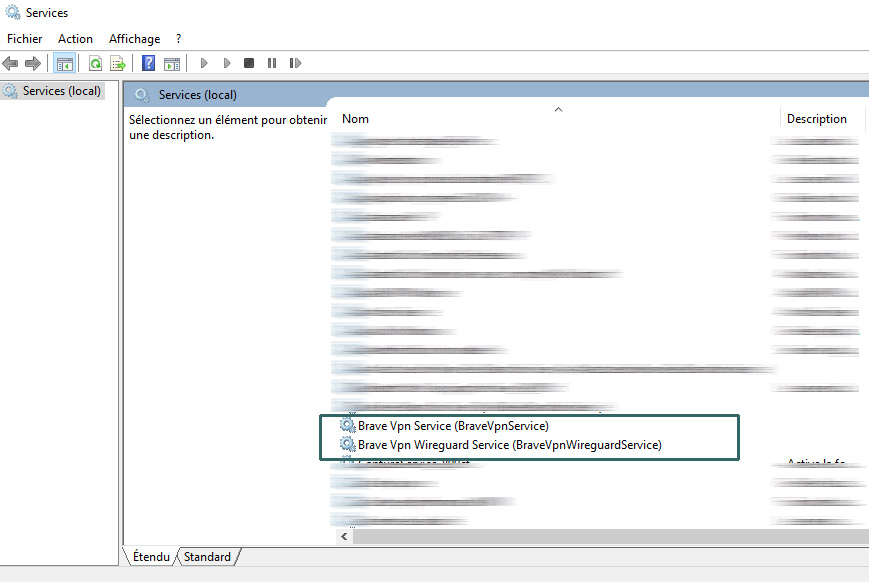

En France, le débat sur la régulation du numérique a également pris de l’ampleur. Récemment, des députés ont proposé un amendement visant à interdire l’utilisation des VPN sur les smartphones. Cette proposition, qui s’inscrivait dans une volonté de renforcer la régulation du numérique en France, a soulevé de nombreuses questions quant à l’équilibre entre la protection des utilisateurs et la préservation des libertés individuelles.

Face à la montée des critiques, l’amendement a été retiré. Il est à noter que l’intention derrière cet amendement n’était pas d’interdire les VPN en tant que tels, mais de lancer un débat sur la régulation du numérique en France.

Réflexions finales

Protéger les mineurs est une priorité.

La décision du Parlement européen est un témoignage fort de l’importance de protéger la vie privée tout en abordant les défis de sécurité en ligne. Alors que la technologie continue d’évoluer et que les menaces en ligne deviennent de plus en plus sophistiquées et nombreuses, trouver un équilibre entre la sécurité des plus vulnérables, la cybersécurité et le respect des droits fondamentaux est un casse véritable tête.

Le débat sur la vie privée versus sécurité est loin d’être terminé, de nouvelles propositions de loi ne manqueront pas d’émerger bientôt.

A propos de l'auteur : Lisa

Fondatrice de VPN Mon Ami

Chef de projet, je suis régulièrement confrontée aux questions relatives à la confidentialité dans mon activité.