Raccoon Stealer 2.3.0 : un gestionnaire de mot de passe vous protège-t-il ?

Raccoon Stealer 2.3.0 : un gestionnaire de mot de passe vous protège-t-il ?

Le Raccoon Stealer 2.3.0 n’est pas un malware ordinaire. C’est le nouveau visage du hacking, agressif, évolutif et commercialisé. Depuis son apparition, il a pillé des millions d’identifiants et a constamment évolué pour déjouer nos défenses. Les gestionnaires de mots de passe, autrefois recommandés, sont-ils toujours à la hauteur face à ce raton laveur boosté ? Voici ce que vous devez savoir sur le nouveau Raccoon Stealer 2.3.0.

Raccoon Stealer : Le malware par abonnement qui a conquis le cœur des cybercriminels

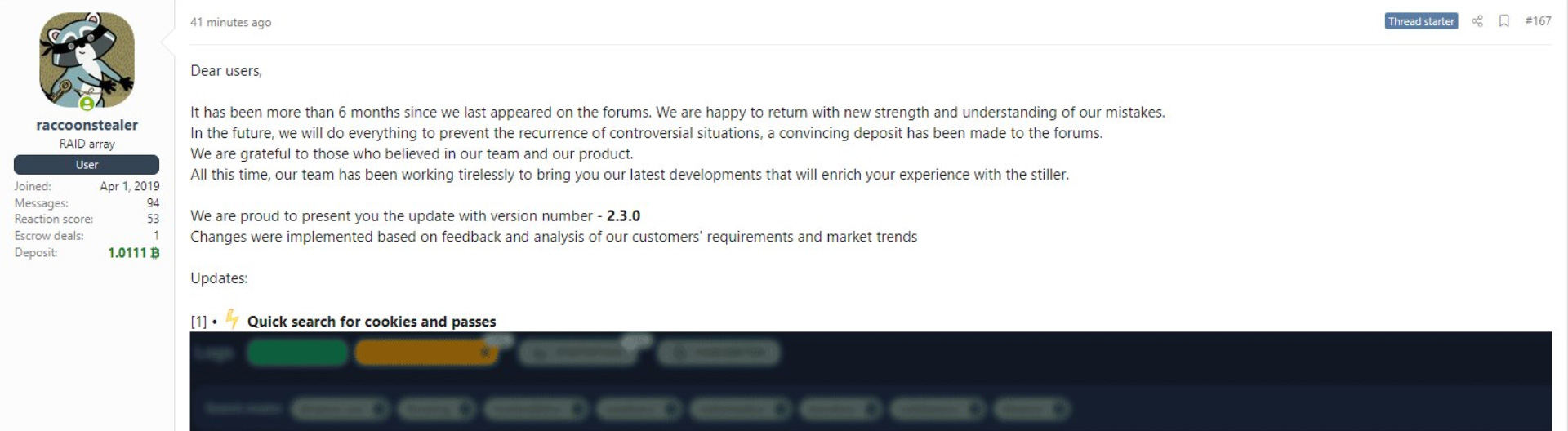

Lancé en avril 2019, le malware Raccoon Stealer a rapidement gagné en notoriété parmi les cybercriminels. En à peine trois ans, il est devenu responsable du vol de plus de 50 millions d’identifiants, allant des adresses e-mails aux comptes bancaires, en passant par les portefeuilles de crypto-monnaies et les numéros de cartes de crédit. Le Raccoon Stealer se déploie principalement sur les ordinateurs et les smartphones.

Sa méthode d’infection est simple. Il se déploie principalement via des pièces jointes piégées. Une fois un appareil compromis, le malware peut dérober les données de près de 60 applications différentes, qu’il s’agisse de moteurs de recherche, de banques, de comptes de crypto-monnaies ou de services de messagerie.

La popularité du Raccoon Stealer s’explique par son modèle économique attractif. Proposé sur divers forums de hackers pour un abonnement mensuel d’environ 180 €, il offre aux cybercriminels un outil puissant à un coût relativement bas.

Selon le FBI, ce raton voleur se montre d’une efficacité redoutable, causant de grandes perturbations dans le paysage de la cybersécurité. Sa popularité s’explique en partie par son accessibilité.

L’histoire de ce malware prend une tournure encore plus intrigante avec l’arrestation de son créateur, le jeune pirate ukrainien Mark Sokolovsky. Selon le FBI, il a été arrêté en mars 2022 aux Pays-Bas, au volant de sa Porsche Cayenne, alors qu’il fuyait l’Ukraine en conflit avec la Russie.

Malgré cette arrestation, le Raccoon Stealer continue de sévir, avec de nouveaux variants développés par d’autres cybercriminels, attestant de la persistance et de l’évolution constante de cette menace. Le Raccoon Stealer 2.3.0 vient d’arriver !

Illustration : capture d’écran de l’annonce de l’équipe du Raccoon Stealer qui informe ses utilisateurs de la nouvelle version 2.3.0 et des nouvelles fonctionnalités. (source : https://twitter.com/vxunderground)

En quoi un gestionnaire de mot de passe protège du Raccoon Stealer ?

Au départ, l’utilisation d’un gestionnaire de mots de passe gratuit tels NordPass ou encore Bitwarden était fortement recommandée pour sécuriser ses identifiants face à diverses menaces en ligne et notamment le Raccoon Stealer

NordPass vous alerte en cas de danger pour vos données.

Ces outils offrent plusieurs avantages pour contrer des malwares comme le Raccoon Stealer :

Isolation des mots de passe : En stockant vos identifiants de manière chiffrée, les gestionnaires de mots de passe garantissent qu’un malware infiltré sur votre appareil ne puisse pas accéder directement à vos mots de passe sans le mot de passe maître du gestionnaire.

Saisie automatique sécurisée : La fonction de remplissage automatique chiffrée offerte par de nombreux gestionnaires empêche les keyloggers de capturer vos mots de passe lors de la saisie.

Protection contre les hameçonnages : En vous alertant sur les sites de phishing, les gestionnaires de mots de passe réduisent le risque de saisir vos identifiants sur un site frauduleux.

Attention toutefois ! Si le malware parvient à capturer le mot de passe maître de votre gestionnaire de mots de passe, il pourrait potentiellement déchiffrer l’ensemble de votre base de données de mots de passe.

Raccoon Stealer, comme mentionné, est capable de dérober des données de nombreuses applications. Si le malware est programmé pour cibler spécifiquement les gestionnaires de mots de passe, il pourrait réussir à extraire des informations.

Bien qu’il ne soit pas infaillible, un gestionnaire de mot de passe protège vos identifiants des tentatives d’intrusion.

Pour en savoir plus : Les gestionnaires de mot de passe sont-ils sûrs ?

Les gestionnaires de mots de passe sont-ils aussi efficaces contre la nouvelle version du Raccoon Stealer 2.3.0 ?

Ce n’est malheureusement pas aussi simple.

La version 2.3.0 du Raccoon Stealer présente des capacités d’attaque renouvelées, mettant à l’épreuve les défenses traditionnelles des gestionnaires de mots de passe.

Voici ce qu’il faut savoir :

Capacités étendues : La nouvelle version du Raccoon Stealer est conçue pour extraire des informations encore plus variées, allant des mots de passe aux identifiants des applications bancaires, des portefeuilles de cryptomonnaie et d’autres informations sensibles de l’utilisateur.

Charges utiles supplémentaires : Raccoon Stealer 2.3.0 peut télécharger et exécuter d’autres malwares sur l’appareil infecté. Cela pourrait inclure des keyloggers plus performants, des ransomwares, des trojans, ou d’autres types de malwares.

Cela signifie que le Raccoon Stealer 2.3.0 peut servir de vecteur d’attaque pour infecter un appareil et ensuite déployer d’autres types de malwares ou de charges utiles malveillantes.

En l’état actuel des choses, l’utilisation d’un gestionnaire de mot de passe est toujours recommandée, mais rien ne nous permet d’affirmer qu’il sera aussi efficace contre cette nouvelle version du raton voleur 2.3.0.

Se blinder contre le Raccoon Stealer ? : Optez pour la vigilence

Si votre premier réflexe doit être évidement de renforcer la sécurité de vos identifiants.

Voici quelques rappels pour vous protéger efficacement :

Mots de passe solides : Optez pour des mots de passe complexes et uniques. Évitez les séquences prévisibles et utilisez une combinaison de lettres, chiffres et symboles.

A lire également : Best of des mots de passe les plus utilisés dans le monde en 2022

Double vérification : Activez l’authentification à deux facteurs. Bien que considéré comme fastidieux, cela ajoute une couche de sécurité supplémentaire, nécessitant non seulement un mot de passe, mais aussi une vérification par un autre moyen, comme un SMS ou une application.

Restez à jour : On ne le dira jamais assez ! Assurez-vous que tous vos logiciels et applications sont régulièrement mis à jour et plus particulièrement votre antivirus. Les mises à jour contiennent souvent des correctifs de sécurité pour contrer les nouvelles menaces.

En suivant ces étapes, vous augmenterez considérablement vos chances de rester protégé contre des malwares nouvelle génération comme le Raccoon Stealer 2.3.0.

Réflexions finales

L’évolution du hacking va bien au-delà de la technologie. Aujourd’hui, ce monde souterrain est doté de sa propre communication, de ses stratégies marketing tout en rationalisant les coûts.

Le Raccoon Stealer, avec son modèle d’abonnement, est un parfait exemple. Il ne s’agit plus seulement de pirates isolés cherchant à causer des ravages et se faire un peu d’argent, mais d’organisations structurées cherchant à maximiser leurs profits tout en minimisant leurs risques. Cette commercialisation de la cybercriminalité rend la menace encore plus insidieuse, car elle attire un plus grand nombre d’acteurs motivés par le gain financier.

Face à cette nouvelle réalité, repensez votre approche de la cybersécurité, et soyez toujours informé.

Merci pour vos nombreux partages !

Chaque jour, vous êtes de plus en plus nombreux à consulter nos pages et à nous poser des questions pour comprendre comment sécuriser vos données personnelles et réduire votre suivi en ligne.

A propos de l'auteur : Lisa

Fondatrice de VPN Mon Ami

Lisa est une experte en cybersécurité avec plus de 10 ans d’expérience dans le domaine des VPN. Lisa écrit de nombreux articles pour sensibiliser les internautes à la confidentialité en ligne.