Aucun résultat

La page demandée est introuvable. Essayez d'affiner votre recherche ou utilisez le panneau de navigation ci-dessus pour localiser l'article.

Les pirates informatiques réclament une rançon d’un montant minimum à huit chiffres en échange de la non-publication des données volées suite à l’attaque qui a eu lieu en mars 2023.

Le géant de l’industrie du stockage de données, Western Digital, a été victime d’une cyberattaque en mars dernier, lors de laquelle des pirates informatiques ont dérobé des données sensibles appartenant à ses clients. L’entreprise a temporairement fermé sa boutique en ligne et envoyé des notifications de violation de données aux clients concernés.

Western Digital a simplement déclaré avoir découvert qu’une partie non-autorisée avait obtenu une copie de l’une de ses bases de données contenant des informations personnelles limitées de ses clients en ligne. Parmi ces informations figurent les noms des clients, leurs adresses de facturation et de livraison, leurs adresses e-mail et leurs numéros de téléphone. Les mots de passe et les numéros de carte de crédit partiels étaient également stockés, mais chiffrés.

Selon un article de TechCrunch*, un groupe de pirates informatiques non identifié a revendiqué la responsabilité de l’attaque, affirmant avoir volé 10 téraoctets de données. Ils exercent une pression sur l’entreprise pour négocier une rançon d’un montant minimum à huit chiffres en échange de la non-publication des données volées.

Le 3 avril 2023, Western Digital a indiqué un « incident de sécurité réseau » sans donner de détails sur la nature des données volées. Un pirate aurait (c’est du conditionnel) fourni à TechCrunch des preuves supplémentaires pour vérifier leurs affirmations, notamment un fichier signé numériquement avec le certificat de signature de code de Western Digital et des captures d’écran montrant divers documents internes et appels de groupe.

A découvrir : Votre Cloud peut-il être hacké ?

Les pirates affirment que leur objectif initial en attaquant Western Digital était de gagner de l’argent. Pour autant, ils déclarent ne pas avoir eu recours à un ransomware pour chiffrer les fichiers de l’entreprise. Ils ont tenté de contacter plusieurs dirigeants de WD en utilisant leurs adresses e-mail personnelles, car le système de messagerie d’entreprise était hors service, pour exiger un « paiement unique ».

La boutique en ligne de Western Digital est actuellement hors ligne, affichant un message indiquant qu’elle reviendra bientôt et qu’il est impossible de passer des commandes pour le moment. L’entreprise prévoit de rétablir l’accès à ses services en ligne le 15 mai 2023.

Suite à cette cyberattaque, Western Digital a également averti les clients touchés de rester vigilants face aux tentatives de hameçonnage ciblé, où les pirates informatiques pourraient se faire passer pour l’entreprise et utiliser les données volées pour recueillir davantage d’informations personnelles.

Un porte-parole de Western Digital, Charlie Smalling, a déclaré que l’entreprise refusait de commenter ou de répondre aux questions sur les affirmations des pirates. Effectivement, en dehors de quelques Tweets sur l’état actuel du service, je n’ai rien trouvé.

We continue to make every effort to restore all services as quickly as possible and will provide updates as we have them. We apologize for any inconvenience and appreciate the patience of our user community as we continue our urgent efforts to restore all services.

— Western Digital Customer Support (@WesternDigiCare) April 7, 2023

Les pirates ont déclarés avoir exploité des vulnérabilités au sein de l’infrastructure de l’entreprise et avoir réussi à obtenir un accès d’administrateur global à leur environnement Microsoft Azure. Ils indiquent être prêts à commencer à publier les données volées sur le site Web du groupe de ransomware Alphv.

La cyberattaque contre Western Digital soulève de sérieuses préoccupations concernant la sécurité des données des clients et la capacité des entreprises à protéger leurs systèmes contre de telles menaces. Les clients touchés doivent être vigilants face aux tentatives de hameçonnage ciblé et surveiller étroitement leurs informations personnelles.

Alors que l’entreprise travaille à la réouverture de sa boutique en ligne et à la restauration de la confiance de ses clients, il est essentiel que des mesures de sécurité renforcées soient mises en place pour éviter de futures violations de données. Western Digital doit également collaborer avec les autorités compétentes pour enquêter sur cette attaque et prendre les mesures appropriées contre les pirates informatiques responsables.

A lire également : Quels sont les différents types de hackers ?

*Sources : TechCrunch

Hier, c’était la journée mondiale du mot de passe. C’est Intel Security en 2013 qui est à l’origine de cette initiative. La journée mondiale du mot de passe a lieu depuis sa création, le premier jeudi du mois de mai.

Le but de cette initiative est de sensibiliser le public à l’importance des mots de passe dans la sécurisation de nos vies numériques. Elle vise également à promouvoir les meilleures pratiques en matière de création et de gestion des mots de passe. Cependant, face à l’évolution rapide des technologies et des menaces en ligne, des solutions alternatives, telles que les clés de passe, sont en cours d’étude pour offrir une sécurité renforcée. Je fais le point sur les sujets qui ont été évoqués pendant cette journée.

L’importance des mots de passe forts ne saurait être sous-estimée pour assurer la sécurité de nos informations en ligne. Un mot de passe fort est généralement long, aléatoire et comprend plusieurs types de caractères, tels que des lettres majuscules et minuscules, des chiffres et des symboles.

Je ne le dirais jamais assez, mais il est essentiel d’utiliser un mot de passe unique pour chaque compte, car cela réduit les risques associés à l’utilisation du même mot de passe pour plusieurs comptes.

Les recherches montrent que les mots de passe faibles, tels que ‘password’ ou ceux contenant seulement six caractères, peuvent être facilement craqués par des attaques informatiques.

Un mot de passe plus long et complexe peut prendre des millions d’années à être déchiffré s’il est bien conçu. Il offre ainsi une bien meilleure protection contre les tiers malveillants.

Pour avoir un meilleur aperçu : Best of des mots de passe les plus utilisés dans le monde

Alors que certains s’en remettent exclusivement à leur navigateur, d’autres ont choisi d’utiliser un gestionnaire de mots de passe.

Les gestionnaires de mots de passe sont des outils conçus pour stocker et gérer nos identifiants de manière sécurisée. Ils peuvent non seulement générer des mots de passe forts et uniques pour chaque compte, mais aussi les enregistrer pour nous, de sorte que nous n’ayons pas à nous souvenir de chaque mot de passe individuel.

En utilisant un gestionnaire de mots de passe, nous réduisons notre dépendance à l’égard de notre mémoire et évitons surtout les mauvaises habitudes telles que la réutilisation des mots de passe ou la création de mots de passe trop simples. Bien que certains gestionnaires de mots de passe aient été victimes de piratage, leur utilisation reste globalement assez sûre et permet de minimiser les risques d’attaques.

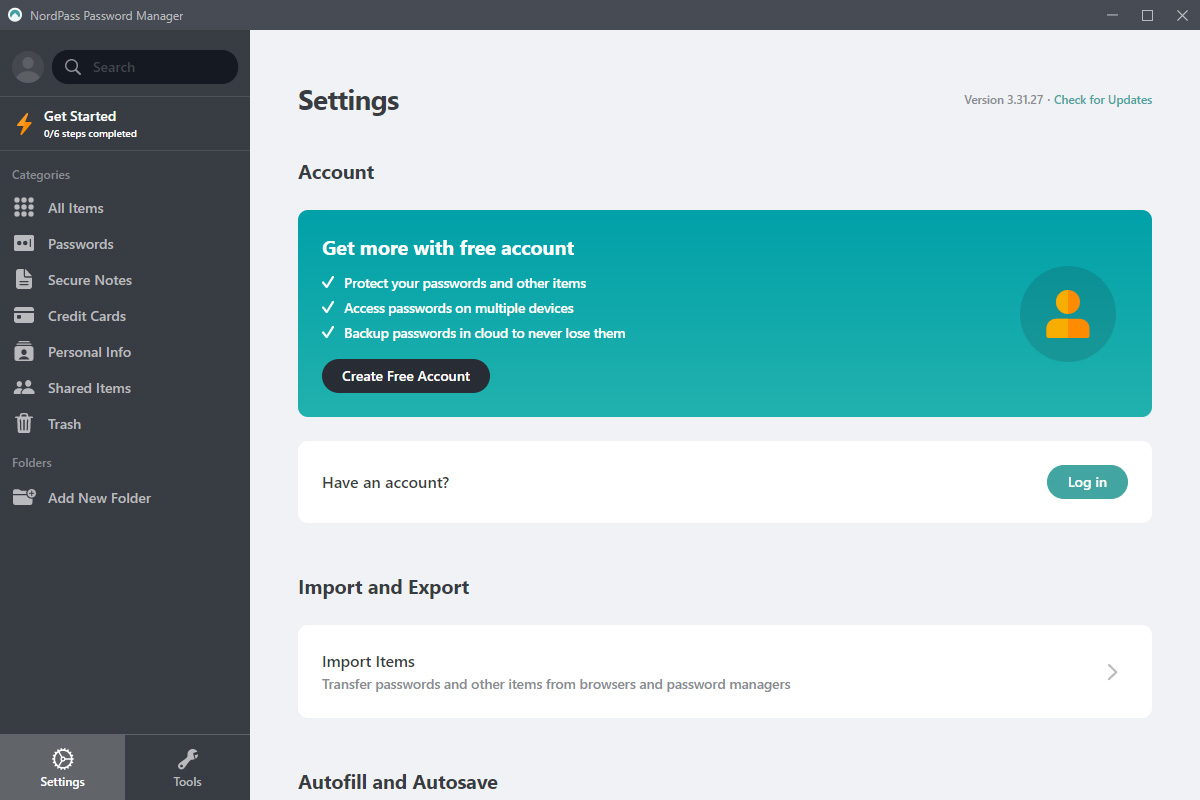

Parmi les gestionnaire de mot de passe gratuits les plus connus, on peut citer NordPass ou Bitwarden (Open Source).

Interface de NordPass

Certaines nouvelles technologies émergentes visent à remplacer ou à compléter les mots de passe pour renforcer la sécurité. Les clés de passe, par exemple, utilisent des clés cryptographiques stockées sur nos appareils au lieu de mots de passe.

Ces clés sont inconnues de tous, y compris de l’utilisateur, et fonctionnent en combinaison avec une clé publique stockée dans le service en ligne avec lequel nous avons un compte.

Pour accéder au compte, il suffit de fournir des données biométriques, telles qu’une empreinte digitale ou un scan du visage.

Des grandes entreprises telles qu’Amazon, Google, Microsoft et Apple soutiennent l’utilisation des clés de passe et travaillent ensemble au sein de l’alliance FIDO pour établir les normes de cette technologie. À titre personnel, ça ne me rassure pas.

Bien que cette technologie en soit encore à ses débuts, elle présente un potentiel considérable pour améliorer la sécurité en ligne en éliminant les risques associés aux mots de passe faibles ou compromis.

Pour avoir un meilleur aperçu : Les gestionnaires de mots de passe sont-ils sûrs ?

Certains utilisateurs, dont je fais partie, expriment déjà des inquiétudes quant à la sécurité de leurs données biométriques et à la manière dont elles pourraient être utilisées à des fins malveillantes ou commerciales. En fin de compte, le succès de ces technologies alternatives dépendra de la manière dont elles sont mises en œuvre et de leur capacité à offrir un équilibre entre sécurité et facilité d’utilisation.

Les mots de passe forts et les gestionnaires de mots de passe jouent un rôle important dans la protection de nos informations personnelles et sensibles. Pourtant, en 2022, le mot de passe le plus utilisé en France était « doudou ». Partant de ce constat, la journée mondiale du mot de passe a encore de beaux jours devant elle…

La responsabilité de la sécurité en ligne incombe à chacun d’entre nous. En nous informant et en adoptant des pratiques de sécurité robustes, nous pouvons contribuer à créer un environnement numérique plus sûr.

Fondatrice de VPN Mon Ami

Note de transparence :

Cet article n'est pas sponsorisé. Il traite simplement d'un sujet d'actualité pertinent dans le domaine de la protection des données.

Si vous décidez d’essayer un service via le lien fourni, l’équipe recevra une petite commission sans frais supplémentaires pour vous. Cette commission nous permet de continuer à fournir du contenu de qualité et à maintenir ce site indépendant sans bannières publicitaires intrusives, pour une lecture plus agréable sans suivi.

Soyez assuré que notre analyse et nos opinions sont objectifs et basées sur nos recherches et notre expérience dans le domaine de la cybersécurité. Nous sommes indépendants.

Hier, se déroulait la journée mondiale de la liberté de la presse. Cette année marque un tournant important, car plus de 40 organisations dont Tor, Tutanota, Fight for the Future, Mullvad, Proton ou encore Mozilla et Nextcloud exhortent les dirigeants mondiaux à respecter le chiffrement et le droit à la vie privée en ligne.

Cette initiative est née en réaction à des projets de loi et des régulations dans des pays comme le Royaume-Uni, les États-Unis et l’Union européenne. Ces projets gouvernementaux cherchent à diminuer le niveau de chiffrement des communications, ce qui compromettrait la vie privée, la liberté d’expression, la liberté de la presse et d’autres droits de l’homme.

Matthias Pfau, cofondateur de Tutanota, a déclaré : « De nombreux décideurs politiques pensent qu’ils peuvent disposer d’une ‘clé magique’ pour accéder aux communications cryptées, en ignorant complètement les faits techniques : Soit le chiffrement sécurise tout le monde, soit il est cassé pour tout le monde ».

Si les gouvernements interdisent le chiffrement, ils risquent de nuire à la sécurité de tous les citoyens, y compris les journalistes et les lanceurs d’alerte qui en dépendent pour dénoncer certains problèmes sociétaux.

Isabela Fernandes, directrice exécutive du projet Tor, a souligné l’importance du chiffrement pour les journalistes : « Le chiffrement est un outil nécessaire pour sauvegarder nos droits numériques et les principes d’une société libre et ouverte. En défendant le chiffrement au sein des applications de messagerie, des sites web, du partage de fichiers et d’autres services en ligne, nous permettons aux journalistes de rendre compte de questions importantes tout en protégeant leurs sources sans craindre la surveillance et les représailles. »

A lire également : Peut-on se fier à Tor ? Tor est-il légal et fiable ?

Ces organisations appellent les gouvernements démocratiques du monde entier à s’engager à protéger le chiffrement et la vie privée et à garantir un Internet libre et ouvert pour tous.

Les experts expliquent que pour se conformer à ce type de législation, des applications de messagerie sécurisées comme Signal ou Threema devront affaiblir leur sécurité, ce qui représente un réel danger pour les journalistes qui dépendent de cette protection. Threema a d’ailleurs déclaré qu‘il ne baisserait pas son niveau de chiffrement.

A lire également : Quelles sont les meilleures applications de messagerie cryptées ?

Cela soulève l’importance de trouver un équilibre entre la protection de la vie privée et la sécurité publique en ligne. Les experts craignent que la mise en place de lois compromettant le chiffrement n’ouvre une porte dérobée dangereuse pour la vie privée des citoyens, qui pourrait également être exploitée par des tiers (encore plus qu’actuellement).

La page demandée est introuvable. Essayez d'affiner votre recherche ou utilisez le panneau de navigation ci-dessus pour localiser l'article.

Fondatrice de VPN Mon Ami

Experte en cybersécurité avec plus de 12 ans d'expérience dans le domaine des VPN, j'écris de nombreux articles pour sensibiliser les internautes à la confidentialité en ligne.

TikTok, l’application chinoise de partage de vidéos, s’apprète à faire face à un bannissement mondial en raison de préoccupations croissantes en matière de confidentialité et de sécurité des données. Plusieurs pays, dont des membres de l’Union européenne, ont pris des mesures pour restreindre ou interdire l’utilisation de l’application par les employés du gouvernement et les fonctionnaires.

Après avoir violé à plusieurs reprises la confiance du public et compromis la vie privée de ses utilisateurs, TikTok est passé à la vitesse supérieure et inquiète. Devenu un point d’accès pour le gouvernement chinois, TikTok permet techniquement l’espionnage des Internautes du monde entier.

Il faut savoir qu’en Chine, depuis 2017, la loi sur la sécurité nationale impose de fournir au gouvernement toutes les données qu’il demande concerne toutes les entreprises Chinoises. ByteDance, la société mère de TikTok, doit également avoir des comités du Parti communiste chinois au sein de sa propre organisation.

Pour en savoir plus : Comment TikTok traite votre vie privée ?

Après de nombreuses fausses déclarations, TikTok continue de nier qu’il piste ses utilisateurs pour lui même et pour le compte du gouvernement chinois.

Compte tenu de la collecte abusive d’informations de TikTok et du manque inquiétant de transparence, les nations du monde ont des raisons légitimes de s’inquiéter pour la sécurité nationale et la protection de la vie privée. Beaucoup de pays ripostent et interdisent l’application.

TikTok n’est pas la seule application venant de Chine a poser de vrais problèmes en matière de cybersécurité, Pinduoduo, WeChat et de nombreuses VPN gratuits collectent encore plus de données que TikTok.

A découvrir : Quel VPN 100% gratuit choisir sans prendre de risque pour ses données ?

Difficile de prédire l’avenir de TikTok, pour le moment, ces interdictions ne concernent que les fonctionnaires d’Etats dans la plupart des cas.

À l’avenir, il est probable que l’UE continuera de surveiller et d’évaluer les réseaux sociaux et d’autres technologies émergentes, en mettant l’accent sur la protection des données et la cybersécurité. Les législateurs et les citoyens doivent collaborer pour trouver un équilibre entre l’innovation technologique et la protection des droits fondamentaux à la vie privée et à la sécurité.

La page demandée est introuvable. Essayez d'affiner votre recherche ou utilisez le panneau de navigation ci-dessus pour localiser l'article.

Fondatrice de VPN Mon Ami

Experte en cybersécurité avec plus de 12 ans d'expérience dans le domaine des VPN, j'écris de nombreux articles pour sensibiliser les internautes à la confidentialité en ligne.

Le filtrage de contenu, ça vous parle ? C’est une pratique courante qui consiste à trier des éléments pour limiter l’accès à certains services ou sites Internet. On peut se retrouver bloqué pour accéder à des contenus qui compromettent la sécurité ou enfreignent une politique interne de consommation de contenu. La seule question qui vient à l’esprit c’est : est-ce que c’est de la censure ?

Pas vraiment, en réalité, les filtres de contenu sont utilisés par presque toutes les organisations, qu’elles soient publiques ou privées, pour gérer l’accès des employés et/ou des étudiants à des sites, des mails ou des communications. Mais attention, tous les systèmes de filtrage ne se valent pas ! Il y a des tas d’options disponibles et chacun peut les personnaliser en fonction de ses besoins.

Voici tout ce qu’il y a a savoir sur le filtrage de contenu.

Les filtres de contenu s’interposent généralement entre les sources et les utilisateurs ou des appareils. Les informations provenant de ces sources doivent passer par un filtre avant d’être approuvées et disponibles.

Ces filtres utilisent diverses techniques pour déterminer les données à laisser passer et celles à bloquer. Les systèmes existants s’appuient souvent par défaut sur les pare-feu. Les services de filtrage dernière génération exploitent les ressources SaaS. Ils filtrent les données sans nécessiter de matériel supplémentaire.

Les systèmes de filtrage de contenu simples reposent sur des listes d’autorisation et des listes de blocage. Les listes d’autorisation comprennent un petit nombre de sites autorisés et bloquent l’accès à tout le reste. Les listes de blocage appliquent le principe inverse. Elles mettent sur liste noire quelques sites et services et autorisent l’accès à tous les autres.

D’autres systèmes de filtrage basés sur le contenu sont plus souples. Certains utilisent le filtrage par mots-clés. Ils bloquent l’accès aux pages contenant des phrases ou des mots interdits. D’autres filtres de contenu utilisent l’intelligence artificielle pour déterminer les données autorisées.

Pour en savoir plus : Qu’est-ce que la censure Internet ?

Le filtrage de contenu est important car les organisations et les entreprises ont besoin de moyens pour contrôler le comportement sur leurs réseaux. Les employés ou les sous-traitants peuvent agir dangereusement, mettant ainsi les actifs en danger. Le filtrage peut également jouer un rôle technique, en aidant les équipes informatiques à optimiser les performances du réseau. Voici quelques-unes des principales raisons qui font du filtrage un phénomène si répandu :

Le filtrage du contenu protège contre les infections par des malwares potentiellement dangereux. Les mails contenant des liens malveillants vers de faux sites web sont des vecteurs courants des attaques de phishing. Quelques clics ou mots saisis dans des formulaires peuvent déclencher des logiciels malveillants. Les vers, les ransomwares ou les chevaux de Troie représentent tous un risque critique de perte de données.

Le filtrage des sites est un élément important de la sécurité de la couche DNS, qui minimise les risques posés par les acteurs malveillants. Les filtres analysent les sites Internt à la recherche de menaces potentielles, en faisant correspondre les listes de surveillance au contenu des sites. Ils bloquent automatiquement les sites dangereux ou les liens suspects. Cela réduit le risque de réussite des expéditions de phishing.

Le filtrage DNS protège également contre les rootkits, qui sont aussi souvent diffusés par de faux sites. Ces kits, toujours malveillants, détournent les navigateurs ou les extensions. Ils peuvent extraire des données sensibles, espionner le trafic et mettre hors service l’infrastructure Internet.

Ce point peut être discutable, mais c’est un fait avéré.

Les entreprises utilisent le filtrage basé sur le contenu pour créer des environnements productifs exempts de distractions. Des mécanismes de filtrage simples bloquent les réseaux de médias sociaux ou les sites de streaming. Ces deux types de sites web détournent les employés de leur travail. Les responsables peuvent également appliquer des filtres de contenu de manière dynamique. Ainsi, ils ne fonctionnent que pendant les heures de travail. Cela offre plus de flexibilité aux travailleurs à distance.

Le filtrage du contenu est un moyen fiable d’éviter les pics de trafic. Les sites non-essentiels comme YouTube consomment de grandes quantités de bande passante. C’est particulièrement vrai lorsque de grandes communautés d’utilisateurs diffusent des contenus simultanément. Interdire l’accès aux sites à large bande passante est une option judicieuse pour préserver les ressources du réseau.

Certains secteurs d’activité utilisent des systèmes de filtrage de contenu pour répondre aux exigences réglementaires. Les organisations travaillant avec des jeunes peuvent avoir besoin de filtres pour se conformer à la loi sur la protection de l’Internet des enfants. La loi exige que les réseaux bloquent les sites Web présentant des contenus obscènes, pornographiques ou violents. Des sanctions lourdes sont prévues en cas de non-respect.

Les entreprises utilisent les filtres de contenu de nombreuses manières à travers différentes formes de technologie. Les applications pratiques sont nombreuses, et presque tous les secteurs d’activité utilisent une forme de filtrage. Les cas d’utilisation comprennent :

Presque tous les étudiants utilisent Internet. Ils ont tous besoin d’être protégés contre les contenus nuisibles ou indésirables, et le filtrage des contenus web est l’unique solution.

Les écoles utilisent des filtres de recherche prenant en charge de nombreuses langues et fonctionnant avec tous les appareils des élèves. Elles ont également recours aux filtres adaptatifs. Les filtres doivent bloquer les contenus pornographiques sans compromettre les services éducatifs en ligne.

On estime à environ 80 % des employés qui utilisent les médias sociaux sur leur lieu de travail. Cela représente beaucoup d’heures perdues.

Le filtrage de contenu permet aux entreprises de bloquer les médias sociaux ou les sites de streaming les plus utilisés. Les employés peuvent ainsi se concentrer sur ce qu’ils ont à faire. Certains filtres peuvent également bloquer les fonctions de chat tout en conservant l’accès aux flux sociaux. Et les rôles qui dépendent de l’accès aux médias sociaux peuvent recevoir les autorisations dont ils ont besoin.

Le filtrage du contenu Web bloque souvent les sites non-essentiels qui consomment de grandes quantités de trafic. L’analyse de la bande passante permet aux équipes réseau d’identifier les principaux coupables. Elles peuvent alors placer les sites incriminés sur des listes de blocage.

Les violations de données constituent un risque important en matière de cybersécurité. Les entreprises peuvent utiliser le filtrage du contenu pour renforcer leurs défenses. Les filtres bloquent les sites ou les liens à haut risque.

Le filtrage de contenu couvre une variété de technologies et de capacités différentes. La plupart des entreprises utilisent un mélange des filtres suivants :

Les filtres Internet limitent l’accès aux sites Web en fonction de listes de blocage ou d’analyses d’intelligence artificielle en temps réel. Les équipes de sécurité peuvent appliquer des filtres à des pages individuelles. Dans le même temps, elles peuvent préserver l’accès au contenu général des sites. Le filtrage du contenu Web peut également bloquer les portails de médias sociaux tels que Facebook. Et il peut filtrer les contenus indésirables comme les portails de torrenting.

Les entreprises peuvent gérer les filtres internet via des pare-feu matériels ou logiciels. Elles peuvent également ajouter des filtres de contenu aux navigateurs web sous forme d’extensions. Les deux options ont tendance à fonctionner ensemble pour filtrer les contenus en ligne nuisibles.

Ce type de filtre de contenu ne filtre que le contenu passant par les serveurs ou les clients de messagerie de l’entreprise. Les équipes informatiques attribuent un ensemble de protocoles de filtrage à chaque utilisateur. Ces protocoles déterminent les messages à classer dans la catégorie des spams et ceux qui restent dans les boîtes aux lettres électroniques.

Les filtres de messagerie vérifient généralement les en-têtes et le corps du texte à la recherche d’anomalies et de mots-clés. Ils doivent également être capables d’analyser les pièces jointes à la recherche de logiciels malveillants. Les filtres de messagerie se réfèrent souvent à des listes globales de sites de spam et d’hameçonneurs connus. Ces listes leur indiquent de bloquer instantanément le contenu des adresses signalées.

Les filtres de moteur de recherche appliquent des contrôles à la sortie des moteurs de recherche tels que Google. Les utilisateurs peuvent exclure les contenus pour adultes, effectuer des recherches par lieu, exclure les anciens termes de recherche et supprimer des mots clés des résultats si nécessaire.

Certains filtres de recherche peuvent bloquer des URL spécifiques. Ils peuvent également fonctionner avec des outils de recherche d’entreprise qui indexent et recherchent des ressources internes.

Les mandataires se situent entre les appareils des utilisateurs et les sources de contenu. Ils appliquent des filtres aux données qui les traversent. Cela crée un point d’accès solide pour filtrer le contenu inapproprié ou malveillant.

Cette forme de filtre de contenu est souvent utilisée dans les contextes éducatifs. En effet, les proxy offrent une solution fiable pour les groupes d’ordinateurs en réseau.

Des types de filtres de contenu moins courants contrôlent le contenu diffusé sur les appareils mobiles. Les outils de gestion des appareils mobiles (Mobile Device Management) installent un logiciel de filtrage sur les smartphones ou les tablettes. Le logiciel de filtrage MDM applique le protocole de sécurité de l’entreprise, en filtrant les données selon les besoins. Le logiciel peut inclure un filtrage standard Internet ainsi que des outils permettant de filtrer les SMS.

L’inspection approfondie des paquets (DPI) est une autre façon de déterminer quelles ressources sont disponibles pour les utilisateurs du réseau. La DPI fonctionne via des passerelles virtuelles telles que les VPN pour entreprises. Elle inspecte le contenu des données des paquets lorsqu’ils traversent les frontières du réseau. Si les filtres détectent un code ou un texte interdit, ils peuvent refuser l’accès.

Les consoles DPI permettent aux équipes réseau de décider quels protocoles sont autorisés. Cela peut exclure les données provenant de services de streaming, de jeux en ligne, d’applications de messagerie ou de plateformes de médias sociaux. Les gestionnaires peuvent modifier les exclusions et définir des autorisations spécifiques aux utilisateurs en quelques clics. Il s’agit d’une option flexible qui peut être intégrée dans un logiciel de sécurité réseau.

Il est également possible de définir les filtres comme étant matériels, logiciels ou basés sur le cloud. Ces solutions de filtrage de contenu réseau présentent des caractéristiques différentes. Il est essentiel de connaître leurs différences lors de l’élaboration d’une solution de filtrage de sécurité.

Le filtrage dans le nuage est relativement nouveau mais offre des avantages significatifs par rapport aux méthodes de filtrage traditionnelles :

Il n’est pas nécessaire de gérer les mises à jour sur les appareils distribués. Tout est fourni par un seul système SaaS, qui fonctionne sur n’importe quel appareil.

Dans certains cas, un service de filtrage de contenu de pare-feu peut s’appuyer efficacement sur l’infrastructure existante. Mais les options de cloud de nouvelle génération conviennent aux utilisateurs de SaaS et pourraient être la meilleure option disponible.

CoFondatrice de VPN Mon Ami

Chasseuse de bugs dans son quotidien, Mina teste tous les outils de cybersécurité, anciens et nouveaux, que nous vous faisons découvrir.

Riot Games vient d’être victime d’un piratage et retarde les correctifs après une faille de sécurité détectée.

Fondé en 2006, Riot Games est une entreprise de développement et de publication de jeux vidéo basée aux États-Unis. Ils sont surtout connus pour leur jeu de stratégie en temps réel en ligne, League of Legends (LoL). Ils ont également développé et publié d’autres jeux, comme Teamfight Tactics et Legends of Runeterra.

L’éditeur de jeux a révélé l’incident dans un fil X (anciennement Twitter) vendredi soir et a promis de tenir ses utilisateurs au courant de ce que l’enquête en cours pourrait révéler.

Pour l’heure, Riot Games annonce qu’il va retarder l’application de correctifs compte tenu du fait que son environnement de développement a été compromis.

Selon leurs déclarations : « Plus tôt, cette semaine, les systèmes de notre environnement de développement ont été compromis par une attaque d’ingénierie sociale. Nous n’avons pas toutes les réponses pour le moment, mais nous voulions communiquer tôt et vous faire savoir qu’il n’y a aucune indication que des données de joueur ou des informations personnelles ont été obtenues. »

Riot Games a également confirmé que la brèche a un impact direct sur sa capacité à publier des correctifs pour ses jeux.

Pour en savoir plus : Qu’est-ce que l’ingénierie sociale ?

League of Legends © 2023 Riot Games, Inc.

Les tweets ont également reconnu des retards futurs sur les changements prévus dans le jeu et vers la date de sortie du prochain patch majeur. Le responsable de League Studio, Andrei van Roon, a toutefois ajouté que rien dans le plan de publication du patch 13.2 de LoL ne serait annulé.

Afin de rassurer tout le monde, Riot Games a indiqué que cette attaque n’impliquait en rien les données personnelles des joueurs et qu’aucunes données n’avaient été dérobées.

Ce n’est pas la première fois qu’un éditeur de jeux subit une attaque réussie. En effet, 2K Games a déclaré en septembre 2020 que son service d’assistance avait été piraté pour infecter certains de ses clients avec un malware. Ce n’est qu’1 mois plus tard que 2K a envoyé un mails aux utilisateurs pour les avertir que certaines de leurs données avaient été volées et mises en vente en ligne après la faille de sécurité de septembre.

Cybersécurité : Quels sont les meilleurs VPN gaming ?

Les pirates informatiques réclament une rançon d'un montant minimum à huit chiffres en échange de la non-publication des données volées suite à l'attaque qui a eu lieu en mars 2023. Le géant de l'industrie du stockage de données, Western Digital, a été victime d'une...

Hier, c'était la journée mondiale du mot de passe. C'est Intel Security en 2013 qui est à l'origine de cette initiative. La journée mondiale du mot de passe a lieu depuis sa création, le premier jeudi du mois de mai.Le but de cette initiative est de sensibiliser le...

Hier, se déroulait la journée mondiale de la liberté de la presse. Cette année marque un tournant important, car plus de 40 organisations dont Tor, Tutanota, Fight for the Future, Mullvad, Proton ou encore Mozilla et Nextcloud exhortent les dirigeants mondiaux à...

TikTok, l'application chinoise de partage de vidéos, s'apprète à faire face à un bannissement mondial en raison de préoccupations croissantes en matière de confidentialité et de sécurité des données. Plusieurs pays, dont des membres de l'Union européenne, ont pris des...

Le filtrage de contenu, ça vous parle ? C'est une pratique courante qui consiste à trier des éléments pour limiter l'accès à certains services ou sites Internet. On peut se retrouver bloqué pour accéder à des contenus qui compromettent la sécurité ou enfreignent une...

Riot Games vient d'être victime d'un piratage et retarde les correctifs après une faille de sécurité détectée. Fondé en 2006, Riot Games est une entreprise de développement et de publication de jeux vidéo basée aux États-Unis. Ils sont surtout connus pour leur jeu de...

Fondatrice de VPN Mon Ami

Experte en cybersécurité avec plus de 12 ans d'expérience dans le domaine des VPN, j'écris de nombreux articles pour sensibiliser les internautes à la confidentialité en ligne.