Mois de la cybersécurité 2024 : Ne pas se tromper en choisissant un VPN gratuit

Mois de la cybersécurité 2024 : Ne pas se tromper en choisissant un VPN gratuit

Octobre 2024 marque le Mois de la Cybersécurité, une période stratégique pour repenser la protection en ligne face aux cybermenaces croissantes. Les événements de cette année, tels que les récentes conférences européennes sur la cybersécurité et les annonces des régulateurs, mettent en lumière des sujets brûlants : l’usage des VPN et les nouvelles lois qui se dessinent en France et dans l’UE. Les VPN sont devenus des outils incontournables pour garantir la confidentialité en ligne et contourner les censures géographiques, mais avec l’essor des restrictions potentielles, notamment dans certains pays, bien choisir son service est important.

C’est justement l’occasion idéale pour tester un VPN en essai gratuit. Que ce soit pour protéger vos données lors d’un déplacement à l’étranger ou accéder à des contenus géo-restreints, ces essais permettent d’évaluer les performances et fonctionnalités des services sans engagement. Attention toutefois, ces essais, certains ont une durée de 2 à 7 jours, d’autres peuvent être limités en termes de plateformes, de bande passante, ou de serveurs accessibles.

En outre, la plupart des fournisseurs proposent également une garantie de remboursement de 30 jours, voire 45 pour certains. Mais alors, comment éviter les mauvaises surprises comme les frais cachés ou les prélèvements avant la fin de l’essai ? Voici les points essentiels à connaître pour profiter de ces offres en toute sérénité.

Comment fonctionnent les essais de VPN gratuit ?

Les essais gratuits de VPN fonctionnent de manière similaire à ceux des autres logiciels, avec quelques particularités propres à ce type de service. Certains fournisseurs offrent des essais de 7 jours avec accès complet, tandis que d’autres préfèrent proposer une garantie de remboursement, généralement de 30 jours, voire 45 pour les plus généreux.

En 2024, on distingue trois types d’essais gratuits de VPN :

- Essais complets mais limités dans le temps : Accès total aux fonctionnalités premium, mais pour une durée déterminée, souvent entre 1 et 7 jours.

- Essais avec garantie de remboursement : Vous souscrivez un abonnement, mais pouvez demander un remboursement sous 30 à 45 jours si vous n’êtes pas satisfait.

- Essais de VPN gratuit sans inscription (pas de CB, pas de formulaire, uniquement un mail) non-limité dans le temps.

Si vous souhaitez tester un VPN gratuit pour Android sans frais cachés, sans abonnement ni inscription. Nous vous recommandons ProtonVPN. Ce réseau privé virtuel est Open Source, entièrement gratuit et il est disponible sur tous les stores y compris sur F-droid.

©ProtonVPN

Les VPN 100% gratuits à vie

Certains fournisseurs de VPN offrent des versions totalement gratuites sans durée, incluant des serveurs accessibles sans frais et des fonctionnalités de base, comme Proton VPN, déjà mentionné. Ces options peuvent être intéressantes pour ceux qui souhaitent une protection basique sans engagement. Vous pouvez d’ailleurs passer à une version premium à tout moment pour débloquer plus de fonctionnalités.

Cependant, ces VPN gratuits viennent souvent avec des limitations. La plus courante est le plafonnement de données, c’est-à-dire une limite mensuelle sur la quantité de données que vous pouvez utiliser. Pour un usage ponctuel ou léger, comme la navigation sécurisée ou la consultation d’e-mails, cela peut être suffisant. Mais pour les activités plus gourmandes, comme le streaming ou le téléchargement, ces plans gratuits atteignent vite leurs limites.

Vous pouvez vous orienter vers Hide.me

ou encore TunnelBear.

©Hide.me

Comprendre la garantie de remboursement de 30 jours

Les meilleurs VPN offrent une garantie de remboursement de 30 jours. C’est également une très bonne option, ça vous laisse du temps. Sachez qu’en France, le délai légal est de 14 jours, il s’agit donc d’une extension de garantie.

Vous pouvez exercer cette option en contactant le service clientèle du VPN. Le fournisseur devrait alors vous rembourser intégralement la période d’essai du VPN. Et OUI, ils remboursent !

Attention toutefois, lorsque vous optez pour un essai gratuit d’un service VPN, le canal d’achat peut influencer votre expérience de remboursement. Si vous achetez via l’App Store, sachez que c’est Apple, et non le fournisseur de VPN, qui gère les remboursements.

Du côté du Google Play Store, la procédure est différente. Vous avez 48 heures après l’achat pour demander un remboursement via Google Play. Passé ce délai, il vous faudra contacter le développeur de l’application pour toute demande de remboursement. Chaque développeur a sa propre politique, et Google ne garantit pas l’approbation de toutes les demandes.

Si vous effectuez un paiement en crypto-monnaie, vous ne serez généralement pas éligible à un remboursement. Les transactions en crypto-monnaie sont souvent irréversibles, ce qui rend les remboursements compliqués, voire impossibles, pour de nombreux fournisseurs. Assurez-vous donc de bien réfléchir avant de choisir ce mode de paiement.

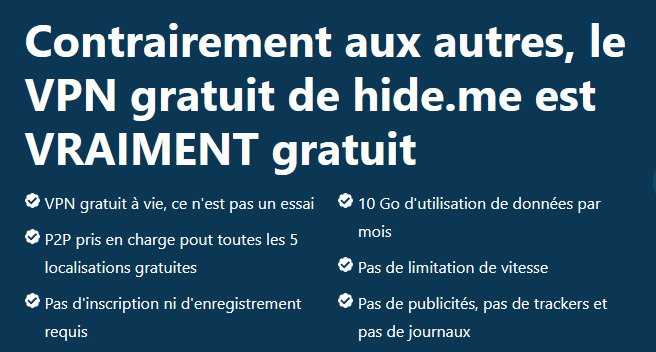

Le champion toutes catégories dans ce domaine est CyberGhost

CygerGhost offre plusieurs façons de tester son VPN :

- Une garantie de remboursement très longue de 45 jours après l’achat d’un abonnement.

- Une version gratuite de 24h avec l’intégralité des fonctions. Un VPN avec une version gratuite signifie que vous pouvez utiliser des services sans payer ni fournir d’informations bancaires.

Avec l’essai gratuit sans abonnement de CyberGhost, vous pouvez utiliser toutes les fonctionnalités premium pendant 24 h. Il n’y a pas de limites de bande passante ou de plafonds de données.

L’offre premium de CyberGhost VPN expliquée :

- L’accès à ses 9 400 serveurs

- Une bande passante illimitée

- Le téléchargement et l’installation illimités de toutes les applications disponibles sur tous vos supports connectés

- La possibilité d’avoir jusqu’à 7 appareils connectés simultanément

- Un politique de VPN sans log

- Le déblocage des Bibliothèque US de Netflix, Prime, Hulu… (Vous devez déjà disposer d’un compte actif)

- Un large choix de protocoles de chiffrement dont OpenVPN et Wireguard®

- Un arrêt d’urgence (Kill Switch)

- Les meilleures vitesses possibles

Evitez les pièges

Dire que l’industrie des réseaux privés virtuel a explosé au cours des dernières années serait un euphémisme. La cybersécurité est un sujet de plus en plus abordé dans les média a encore augmenter leur visibilité.

Utilisé pour accéder en toute sécurité à des sites et services de streaming, arrêter le suivi basé sur l’IP et masquer leur emplacement. Les voyageurs utilisent les services VPN pour se protéger à l’étranger et accéder aux services géo-restreints depuis leur domicile.

Cet engouement a aussi déclenché une prolifération de VPN contrefaits infestés de malwares ou qui gèrent de façon inadéquate les données des utilisateurs.

Nous dressons actuellement une liste des pires VPN gratuits du Google Play, n’hésitez pas à la consulter.

Choisir un essai VPN fiable

Voici quelques recommandations pour choisir :

- Vous devez faire des recherches sur le fournisseur de VPN et sa réputation en ligne. Voyez comment les utilisateurs actuels et anciens évaluent leur expérience. Les problèmes techniques sont inévitables pour tout VPN, mais certains retours d’expérience sont clairement rédhibitoires.

- N’oubliez pas de vérifier attentivement les conditions de remboursement. Lisez toutes les informations relatives à l’essai du VPN. L’essai pourrait également inclure des conditions douteuses. Dans le doute, passez votre chemin.

- Si vous optez pour une version 100% gratuite, prenez connaissance du modèle économique. Assurez-vous que vous ne serez pas inondé de publicités et que vos données ne seront pas revendues.

Conclusion

Le Mois de la Cybersécurité est l’occasion parfaite pour tester un VPN et renforcer votre sécurité en ligne, ^prenez toutefois le temps de bien vous informer avant de faire votre choix. Que vous optiez pour un essai gratuit ou une version payante avec garantie de remboursement, vérifier les avis utilisateurs, les conditions de remboursement et les pratiques de gestion des données.

Avec la prolifération des VPN contrefaits ou malveillants, privilégiez des fournisseurs réputés qui respectent votre confidentialité. Un VPN de qualité peut faire la différence entre une navigation protégée et une exposition à des risques inutiles.

Choisir le bon VPN, c’est assurer une protection durable pour vos données personnelles, et cela commence dès aujourd’hui. Soyez vigilant, informé et surtout, choisissez un service fiable.

A propos de l'auteur : Lisa

Fondatrice de VPN Mon Ami

Chef de projet, je suis régulièrement confrontée aux questions relatives à la confidentialité dans mon activité.