Sortie de l’application de bureau Proton Mail

Sortie de l’application de bureau Proton Mail

En 2014, Proton Mail a révolutionné le monde de la messagerie électronique en lançant son application de mail sécurisé chiffré, introduisant une nouvelle ère de confidentialité pour les utilisateurs. Aujourd’hui, l’entreprise étend son service avec le lancement de son application complète de bureau pour Windows et macOS, proposant également une version bêta pour Linux.

Expansion et intégration sur tous les appareils

Ces développements viennent compléter l’écosystème existant de Proton Mail, qui comprend des applications web et mobiles, assurant une confidentialité email sur tous les appareils sans dépendre exclusivement d’un navigateur web.

Nouveautés et améliorations fonctionnelles

Le nouveau Security Center permet aux utilisateurs de créer des alias email facilement, offrant une protection supplémentaire de l’identité directement depuis les applications web et de bureau. L’application de bureau est maintenant accessible à tous, offrant une période d’essai gratuite pour les utilisateurs du plan gratuit de Proton Mail.

Vers une expérience utilisateur optimisée

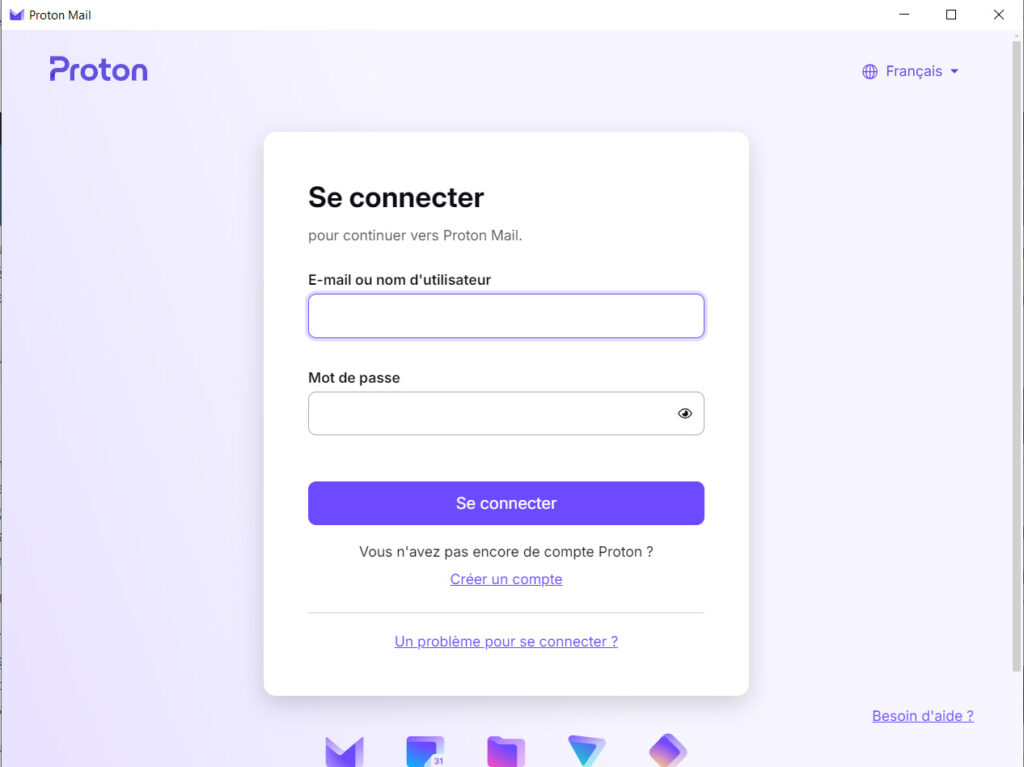

Proton Mail vise à fournir une expérience de messagerie sécurisée et sans distraction, en réponse aux risques posés par d’autres services de messagerie et l’utilisation de navigateurs web. Les applications de bureau sont conçues pour s’intégrer de manière fluide à l’environnement de travail des utilisateurs, offrant des fonctionnalités avancées et une transition aisée entre les emails et le calendrier. graphique, l’application offre très peu de changements visuels par rapport aux versions navigateurs et mobile.

Pour en savoir plus : Solutions de sécurité pour la vie privée

Sécurité renforcée avec la nouvelle application de bureau

10 ans après son lancement, l’application de bureau Proton Mail maintient l’engagement de l’entreprise envers la protection de la confidentialité et de la sécurité des utilisateurs. Avec des fonctionnalités telles que le chiffrement de bout en bout et la protection contre les traqueurs, Proton Mail établit un nouveau standard de sécurité pour la communication électronique.

Pour conclure

Le lancement de l’application de bureau Proton Mail marque une avancée significative dans la mission de l’entreprise de fournir une messagerie électronique sécurisée et privée. En facilitant la transition pour les nouveaux utilisateurs et en renforçant la sécurité et la confidentialité, Proton Mail continue de jouer un rôle de pionnier dans la protection des communications électroniques à l’échelle mondiale aussi bien pour les entreprises que pour les particuliers.

A propos de l'auteur : Lisa

Fondatrice de VPN Mon Ami

Note de transparence :

Cet article n'est pas sponsorisé. Il traite simplement des promotions VPN les plus intéressantes pour la période indiquée.

Cependant, si vous décidez d'essayer un de ces fournisseurs via le lien fourni, l'équipe de VPN Mon Ami recevra une petite commission sans frais supplémentaires pour vous. Cette commission nous permet de continuer à fournir du contenu de qualité et à maintenir ce site indépendant sans bannières publicitaires intrusives, pour une lecture plus agréable sans suivi.

Soyez assuré que notre analyse et nos opinions sont objectifs et basées sur nos recherches et notre expérience dans le domaine de la cybersécurité. Nous sommes indépendants.