Malvertising : Quand la publicité devient notre ennemi

Malvertising : Quand la publicité devient notre ennemi

Au cours de l’année dernière, plus de 800 attaques liées au malvertising ont été recensées, soit une moyenne de presque 5 attaques par jour. Ces chiffres ne représentent que les cas rapportés par les chercheurs en sécurité, suggérant que le nombre réel est probablement beaucoup plus élevé.

Contraction des mots « malware » (logiciel malveillant) et « advertising » (publicité), le malvertising désigne une technique frauduleuse utilisée pour infiltrer des systèmes informatiques via des publicités en ligne apparemment inoffensives. Ce fléau, largement méconnu, affecte tout le monde, des réseaux d’entreprises aux internautes individuels. ». Vols de données, ransomware, spyware, ce vecteur d’attaque a le vent en poupe, mettant le domaine de la cybersécurité en ébullition tant les méthodes sont insidieuses et difficiles à détecter. Cet article vous aidera à y voir un peu plus clair sur cette nouvelle arnaque très lucrative pour les cybercriminels.

Comment opère le Malvertising ?

Le malvertising se cache souvent derrière des bannières publicitaires ou des pop-ups sur des sites web fréquentés. En cliquant sur ces publicités, l’utilisateur peut involontairement télécharger et installer un logiciel malveillant sur son système. Parfois, le simple fait d’afficher la publicité sur un navigateur peut déclencher le téléchargement automatique du malware, sans interaction de l’utilisateur, exploitant des failles dans le logiciel du navigateur ou des plugins associés.

Cas récents de malvertising

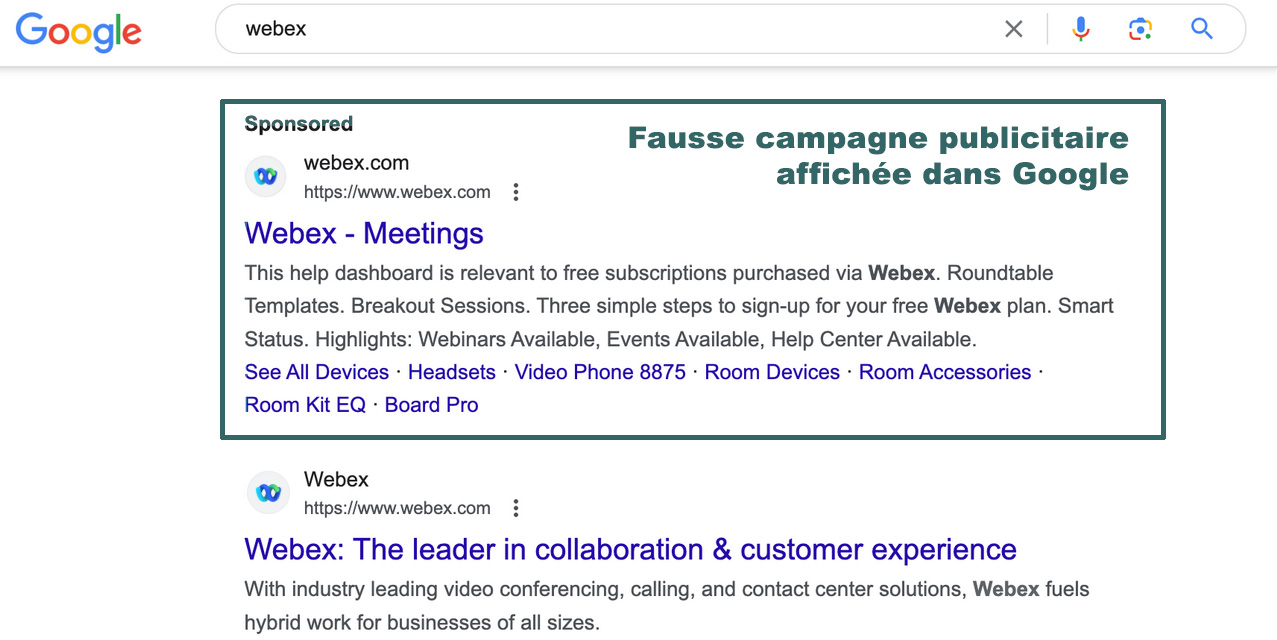

Lors d’une fausse campagne de publicité, des cybercriminels ont visé les personnes téléchargeant le logiciel de vidéoconférence Webex. Ils ont créé une fausse publicité se faisant passer pour la marque Cisco, qui s’affichait en premier lors d’une recherche Google sur Webex. Lorsque les personnes cliquaient sur cette publicité, elles étaient amenées à télécharger le malware BatLoader.

Il s’agit d’un malware d’accès initial qui utilise des scripts pour infiltrer les systèmes, pour déployer d’autres logiciels malveillants comme des voleurs d’informations (bancaires et autres) et des ransomwares, en utilisant des tactiques d’usurpation de logiciels pour éviter la détection et permettre des attaques plus avancées. Cet exemple concret démontre la dangerosité du malvertising.

Le malvertising ne se contente pas de cibler des logiciels destinés aux professionnels. Il vise également les particuliers avec toutes sortes d’applications, comme les VPN.

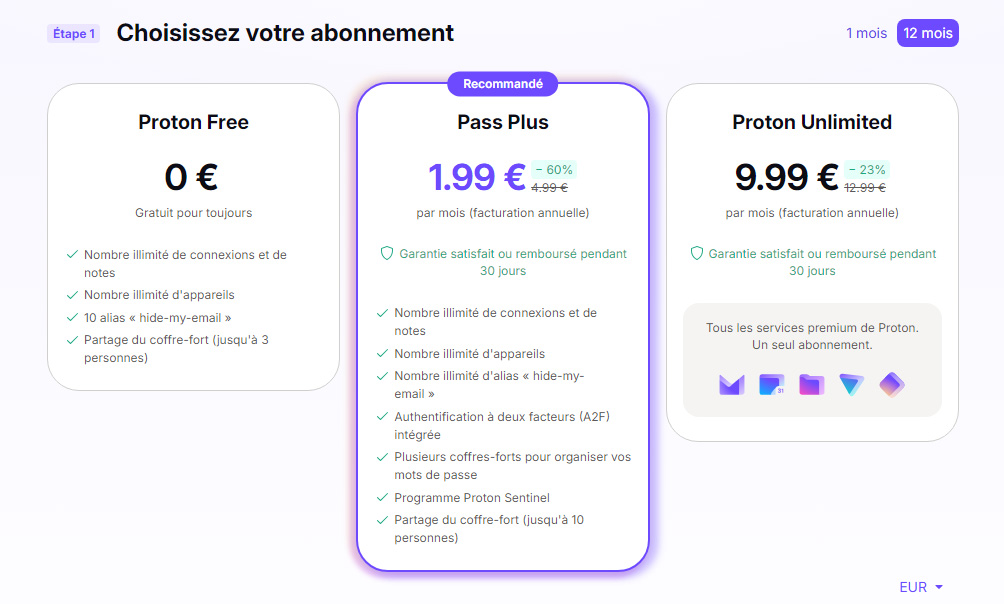

Récemment, une campagne malveillante a ciblé des utilisateurs cherchant à télécharger des VPN gratuits pour PC. Des acteurs malintentionnés ont élaboré des annonces contrefaites, prétendant être de véritables offres de fournisseurs de VPN reconnus. Ces annonces frauduleuses étaient stratégiquement positionnées pour apparaître en tête des résultats lors de recherches associées aux VPN gratuits sur des moteurs de recherche.

Les internautes, pensant télécharger un VPN authentique et sécurisé, étaient en réalité redirigés vers des sites malveillants. Ces sites déclenchaient le téléchargement d’un faux installateur VPN qui, une fois exécuté, déployait le malware BbyStealer sur l’appareil de l’utilisateur. Ce malware est conçu pour voler des informations sensibles et peut ouvrir la voie à d’autres attaques, démontrant ainsi la gravité et la ruse des campagnes de malvertising.

Les arnaques liées à Google : Comment les identifier et se Protéger ?

Quels dangers représente le Malvertising ?

Les malwares déployés par le malvertising peuvent varier en nature et en gravité. Il peut s’agir de spyware (logiciels espions), de ransomwares, ou d’autres formes de malwares qui volent des données, endommagent les systèmes ou entravent leur fonctionnement. Pour les entreprises, les conséquences peuvent être dévastatrices : perte de données sensibles, arrêt des opérations, coûts de réparation élevés, et atteinte à la réputation.

Prévention et solution contre le malvertising

Si vous êtes un professionnel

Pour les professionnels, des mesures peuvent être prises pour minimiser les risques associés au malvertising. Les entreprises peuvent investir dans des solutions de sécurité telles que l’EDR et les VPN d’entreprise qui bloquent les publicités malveillantes et les sites web associés. La sensibilisation des employés sur les risques associés au clic sur des publicités non-vérifiées est également un élément clé de la prévention. De plus, maintenir les systèmes et les logiciels à jour pour corriger les vulnérabilités exploitées par les acteurs malveillants est très important.

Solutions EDR (Endpoint Detection and Response) :

Les solutions EDR permettent une surveillance continue des terminaux pour détecter, enquêter et remédier aux menaces en temps réel. Elles peuvent aider à identifier et à contrer les logiciels malveillants qui pourraient être déployés via le malvertising avant qu’ils ne puissent causer des dommages.

Les VPN d’entreprise :

Les VPN d’entreprise sont des solutions qui contribuent à la sécurisation des connexions internet, en particulier pour les employés en déplacement ou ceux qui accèdent aux ressources de l’entreprise via des réseaux Wi-Fi publics. La sécurité lors de la navigation sur internet est renforcée, ce qui peut aider à prévenir les menaces associées au malvertising.

Les plus efficaces filtrent le trafic Web pour retirer tout contenu jugé dangereux ou menaçant, aidant ainsi à protéger les utilisateurs et les dispositifs contre les logiciels malveillants, les ransomwares et les virus.

La combinaison d’une solution EDR, d’un VPN Pro, d’une formation adaptée pour les employés, ainsi que la maintenance régulière des systèmes, peut constituer une approche multi-facette efficace pour minimiser les risques associés au malvertising.

Si vous êtes un particulier

Les particuliers peuvent adopter plusieurs mesures. L’utilisation d’un logiciel antivirus fiable et régulièrement mis à jour est incontournable pour détecter et éradiquer les publicités malveillantes. L’ajout d’un VPN, peut renforcer la sécurité de la connexion internet et protéger l’identité en ligne. L’installation de bloqueurs de publicités peut aussi réduire le risque d’exposition au malvertising en empêchant l’affichage des publicités potentiellement dangereuses sur les sites visités. Certains VPN sont équipés de bloqueur de publicités.

On aura de cesse de le répéter ! Vous devez toujours maintenir vos systèmes d’exploitation et vos logiciels à jour pour corriger les vulnérabilités éventuellement exploitées par des pirates.

Restez toujours méfiant à l’égard des publicités non-vérifiées. Dans le doute, ne cliquez pas !

Pour conclure, le malvertising est un problème persistant

Malgré les efforts de l’industrie, le malvertising n’est pas prêt de s’arrêter. A l’heure ou énormément de choses reposent sur la communication, le marketing et donc la publicité, se retrouver face à ce type d’attaque nuit gravement aux professionnels et détruit complètement la confiance des internautes.

Alors que les publicités sont déjà mal vues en raison de leur caractère intrusif et omniprésent, c’est maintenant pour des raisons de sécurité qu’il faut à tout prix s’en méfier.

Une chose est sûre, les acteurs malveillants continuent d’innover, trouvant de nouvelles façons d’exploiter les systèmes et de déjouer les mesures de sécurité qui commencent à apparaître. Il ne fait aucun doute qu’il y aura des dommages collatéraux énormes dans le domaine du marketing dans les prochains mois. La sensibilisation, l’éducation et l’investissement dans des solutions de sécurité fiables tendront vers une réduction des risques, mais ne les élimineront jamais complètement.

Sources :

– Article du blog de Malwarebytes concernant Webex.

Chaque jour, vous êtes de plus en plus nombreux à consulter nos pages et à nous poser des questions pour comprendre comment sécuriser vos données personnelles. Merci pour votre soutien et pour vos nombreux partages !

A propos de l'auteur : Lisa

Fondatrice de VPN Mon Ami

Lisa est une experte en cybersécurité avec plus de 10 ans d’expérience dans le domaine des VPN. Lisa écrit de nombreux articles pour sensibiliser les internautes à la confidentialité en ligne.