Vous partez en vacances, en mission professionnelle, ou vous souhaitez simplement équiper votre enfant ou un second téléphone ? Vous avez sûrement vu passer des publicités pour des eSIM. Faciles, rapides, sans carte à insérer... mais qu'y a-t-il vraiment derrière ?...

Quelles sont les applications de messagerie les plus sûres pour une communication privée et remplacer Skype ?

Quelles sont les applications de messagerie les plus sûres pour une communication privée et remplacer Skype ?

Les applications de messagerie instantanée sont devenues indispensables pour communiquer avec nos proches, nos collègues ou même nos clients. Mais derrière leur apparente simplicité se cache une réalité complexe : sans protection adéquate, chaque message peut être intercepté, analysé ou utilisé à des fins lucratives.

Avec l’arrêt de Skype annoncé pour mai 2025 au profit de Microsoft Teams, c’est l’occasion pour de nombreux utilisateurs cherchent une alternative réellement sécurisée, notamment pour une utilisation sur ordinateur.

Toutes les applications de messageries ne se valent pas. Certaines ont fait de votre vie privée une priorité en utilisant des technologies avancées comme le chiffrement de bout en bout, qui garantit que seuls les participants d’une conversation peuvent en lire le contenu. Mais quelles sont les applications les plus sûres ?

Cet article vous guide à travers les options les plus sécurisées et répond aux questions que vous vous posez :

- Quels sont les critères qui définissent une messagerie sécurisée ?

- Les grandes plateformes protègent-elles vraiment ma vie privée ?

- Quelle solution choisir en fonction de mes besoins (personnel, professionnel, anonyme) ?

Applications de messagerie instantanée les plus sécurisées en 2025

Comparatif des applications de messagerie sécurisées

| Application | E2EE par défaut | Version bureau viable | Open Source | Données collectées | Dépendance au numéro | Groupes chiffrés | Sauvegardes sécurisées | Notes spécifiques |

|---|---|---|---|---|---|---|---|---|

| Signal | ✅ | ✅ (App complète) | ✅ | ✅ (Aucune) | Oui | ✅ | ✅ | Réputation solide, audits publics |

| Element (Matrix) | ✅ | ✅ (App complète) | ✅ | ✅ (Aucune) | Non | ✅ | ❌ | Décentralisé, très flexible |

| ✅ | 🟡 (Dépend d’un mobile connecté) | ❌ | ❌ (Métadonnées collectées par Meta) | Oui | ✅ | ❌ | Forte collecte de métadonnées | |

| FB Messenger | ❌ (opt-in) | ✅ (Web et app) | ❌ | ❌ (Collecte massive - Meta) | Non | ❌ | ❌ | Pas sécurisé pour les données privées |

| Telegram | ❌ (opt-in) | ✅ (Web et app) | ❌ | ❌ (Métadonnées collectées) | Oui | ❌ | ❌ | Les groupes ne sont pas chiffrés |

Signal : Une alternative crédible à Skype pour des communications sécurisées

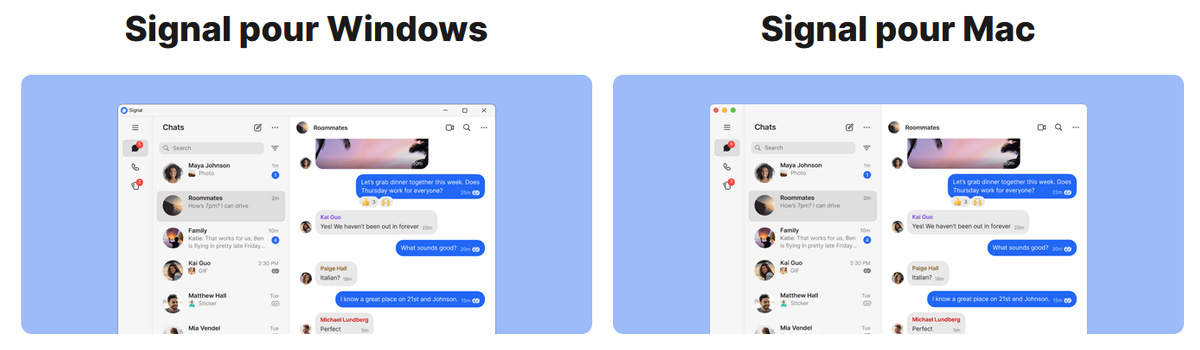

Signal est une application de messagerie instantanée entièrement Open Source qui chiffre de bout en bout l’intégralité des appels vocaux, appels vidéos et des messages écrits. Disponible sur Android et iOS, il existe également des versions pour Windows, macOS et Linux parfaitement fonctionnelles. Signal nécessite un numéro de téléphone pour s’inscrire.

Signal permet également le partage sécurisé de documents, d’images et de vidéos sans compression forcée, ainsi que l’envoi de messages vocaux chiffrés. La qualité des appels vidéo est souvent citée comme étant excellente, même avec une connexion instable.

Anciennement appelé RedPhone, Signal est apprécié par de nombreux utilisateurs et gagne en popularité, notamment auprès de ceux qui recherchent une alternative plus respectueuse de la vie privée face aux services centralisés comme Skype ou WhatsApp.

Toutes les données des utilisateurs de Signal sont automatiquement chiffrées de bout en bout et les clefs de chiffrement sont générées et stockées chez l’utilisateur lui-même.

La sauvegarde des messages sur le cloud est désactivée par défaut et il est également possible de programmer la destruction des messages et de les rendre ainsi éphémères, cette construction s’opère sur tous les dispositifs sur lesquels Signal est installé. Aucune donnée utilisateur (métadonnées ou contenu) n’est collectée ni conservée.

Il est également possible pour les utilisateurs de vérifier que leur communication est sécurisée.

Element : Une alternative sécurisée et décentralisée à Skype

Element (anciennement Riot) est une application de messagerie open source et sécurisée, qui chiffre de bout en bout les messages, appels vocaux et vidéos, fichiers et messages audio. Contrairement à Skype, Element ne dépend pas d’un serveur central et ne collecte aucune donnée utilisateur.

Disponible sur Windows, macOS, Linux, Android et iOS, Element ne demande aucun numéro de téléphone pour s’inscrire, ce qui le rend idéal pour ceux qui veulent protéger leur vie privée.

Grâce au protocole Matrix, Element peut même se connecter à d’autres plateformes comme Slack, IRC ou Mattermost, ce qui en fait un outil ultra-flexible.

🔹 Chiffrement de bout en bout sur toutes les communications

🔹 Pas besoin de numéro de téléphone

🔹 Interopérabilité avec d’autres services

🔹 Possibilité d’auto-hébergement pour un contrôle total des données

Avec Element, vous gardez la main sur vos communications, sans risquer que vos données soient exploitées ou analysées. Une alternative solide à Skype pour échanger librement et en toute confidentialité.

Threema

Développée en Suisse, Threema est une application de messagerie instantanée qui allie sécurité, confidentialité et simplicité d’utilisation. Présentée comme une alternative à WhatsApp, elle est compatible avec iOS et Android et est particulièrement populaire en Suisse, en Allemagne et en Autriche. Son modèle économique payant la rend moins connue en France, mais il garantit son indépendance totale vis-à-vis des publicités ou de la collecte de données.

Threema propose toutes les fonctionnalités classiques d’une messagerie nouvelle génération : envoi de textes, images, vidéos, et messages vocaux, avec un chiffrement de bout en bout (E2EE) pour l’ensemble des communications. Contrairement à de nombreuses applications, les données des utilisateurs ne transitent pas par des serveurs externes, car les échanges s’effectuent directement entre les appareils, renforçant ainsi la confidentialité des messages.

Par souci de transparence, Threema a officiellement rendu son code open source, ce qui permet à la communauté de vérifier et auditer la sécurité de l’application. Cette décision est accompagnée d’audits réguliers menés par des tiers indépendants.

L’un des atouts majeurs de Threema est son respect absolu de la vie privée : aucun numéro de téléphone ni adresse e-mail n’est requis pour créer un compte, et chaque utilisateur est identifié par un ID Threema unique. Cette approche garantit un anonymat complet tout en offrant des communications sécurisées.

En plus de la version destinée aux particuliers, Threema propose une version professionnelle payante adaptée aux entreprises (conforme au RGPD), avec des fonctionnalités avancées pour la gestion des communications en milieu professionnel.

Olvid

Avec de nombreuses fonctionnalités similaires à WhatsApp, Olvid est une application de messagerie instantanée chiffrée multiplateforme gratuite française. Crée en 2018, Olvid se distingue dans le paysage de la cybersécurité par sa conception et sa simplicité d’utilisation.

Sa principale différence avec les autres applications telles que Signal ou Telegram réside dans le fait que les données des utilisateurs ne sont pas hébergées sur un serveur ou sur le cloud. Sans nécessiter de numéro de téléphone, e-mail, ou toute autre donnée personnelle, cette application offre un chiffrement de bout en bout via des protocoles de chiffrement avancés, garantissant ainsi une sécurité maximale des communications.

De plus, contrairement à d’autres applications de messagerie, Olvid ne laisse aucune trace numérique des échanges, renforçant ainsi la confidentialité de ses utilisateurs. L’application est gratuite pour les particuliers. Il existe également une version avancée payante pour les entreprises. Olvid dispose également de son propre moteur de chiffrement mais ne supporte pas les appels vidéo.

Après un long et rigoureux programme de Bounty Bounty, Olvid est passé Open Source. Le code est disponible ici sur GitHub.

Compatible sur diverses plateformes, y compris macOS, Windows, iOS, Android et Linux, Olvid s’affirme comme une solution complète pour les communications sécurisées.

Berty

Berty est une application de messagerie instantanée gratuite, open source et entièrement décentralisée, développée par Berty Technologies, une organisation à but non lucratif basée à Paris. Créée en 2018, Berty vise à garantir une confidentialité maximale dans un monde de plus en plus surveillé.

Contrairement aux autres applications, Berty fonctionne sans serveur, sans cloud et sans stockage centralisé des données. Elle ne nécessite ni nom, ni carte SIM, ni numéro de téléphone pour fonctionner. Toutes les communications sont chiffrées de bout en bout (E2EE) et transitent directement entre les utilisateurs via une architecture peer-to-peer. Grâce à cette conception, Berty peut même fonctionner sans connexion Internet active, en utilisant Bluetooth ou Wi-Fi pour échanger des messages.

Actuellement disponible en version Beta sur iOS, Android, Windows, et Linux, Berty offre une messagerie véritablement anonyme et indépendante. Cependant, elle ne propose pas encore de fonctionnalités telles que les appels vocaux/vidéo ou les groupes, et certaines options comme les messages éphémères restent à confirmer. Malgré ces limitations, Berty est une solution prometteuse pour les utilisateurs cherchant une confidentialité totale et un fonctionnement hors réseau.

Découvrez Berty™

iMessage

Exclusivement réservé aux utilisateurs d’appareils Apple, iMessage est une application de messagerie instantanée intégrée à l’écosystème iOS et macOS. Elle propose un chiffrement de bout en bout (E2EE) pour toutes les communications entre utilisateurs d’iMessage, garantissant ainsi une confidentialité renforcée pour les messages, photos, vidéos, et fichiers échangés.

L’application offre des fonctionnalités intéressantes, comme le contrôle du temps d’affichage des messages et la limitation du nombre de visualisations par le destinataire. Cependant, iMessage présente une limitation : les messages sauvegardés sur iCloud ne sont pas protégés par le chiffrement de bout en bout, car les clés de chiffrement sont contrôlées par Apple. Cela signifie qu’en cas d’accès non-autorisé à iCloud, vos messages pourraient être exposés.

Pour maximiser la confidentialité, il est recommandé de désactiver la sauvegarde iCloud pour iMessage et de privilégier une sauvegarde locale sécurisée. Malgré ces réserves, iMessage reste une option fiable pour les utilisateurs intégrés à l’écosystème Apple, grâce à sa simplicité d’utilisation et son intégration transparente avec les autres services Apple.

Telegram (non-recommandé)

Telegram est une application de messagerie instantanée populaire, avec plus de 700 millions d’utilisateurs actifs dans le monde. Disponible gratuitement sur Android, iOS, Windows, macOS, et Linux, elle permet d’échanger messages, photos, vidéos et fichiers volumineux. Cependant, Telegram présente des limites importantes en matière de sécurité et de confidentialité.

Fonctionnalités de Telegram

Contrairement à des applications comme Signal, Telegram ne chiffre pas les conversations par défaut. Seules les « conversations secrètes », à activer manuellement, bénéficient d’un chiffrement de bout en bout (E2EE). En l’absence de cette configuration, les messages sont stockés sur les serveurs de Telegram, ce qui les rend vulnérables en cas de fuite ou d’attaque. L’application utilise son propre protocole (MTProto), régulièrement critiqué pour son manque de transparence et d’audits indépendants.

Telegram a également été confronté à des interdictions dans plusieurs pays, notamment en Inde, au Brésil et en Irak, en raison de préoccupations liées à la sécurité des données et à la réglementation. Bien que l’application offre des fonctionnalités variées, comme les groupes massifs et les chaînes publiques, son futur reste incertain face aux pressions internationales et à une gestion opaque des données.

En raison de ces failles et de ces risques, Telegram n’est pas recommandé pour les utilisateurs recherchant une application de messagerie réellement sécurisée.

Wire

Wire est une application de messagerie instantanée chiffrée compatible avec Windows, macOS, Linux, iOS, et Android. Par défaut, elle chiffre de bout en bout (E2EE) toutes les informations échangées, y compris les messages écrits, les appels vocaux et vidéo, les photos, les fichiers multimédias, et même les partages de vidéos ou de GIFs animés.

L’application permet des appels de groupe sécurisés avec jusqu’à 5 participants, offrant un son stéréo qui permet de localiser la provenance des voix, améliorant ainsi l’expérience utilisateur. Les messages éphémères peuvent être activés pour une confidentialité renforcée, en supprimant automatiquement les messages après un délai défini.

Entièrement open source et régulièrement auditée, Wire garantit une transparence totale sur son fonctionnement. Cependant, la liste des utilisateurs contactés est conservée temporairement jusqu’à la suppression du compte, une limitation importante à noter pour les utilisateurs soucieux de leur confidentialité.

Wire est disponible gratuitement pour les particuliers et propose une version professionnelle payante adaptée aux entreprises (conforme au RGPD), avec des fonctionnalités supplémentaires comme le partage de fichiers sécurisé, la gestion des équipes, et des options avancées de stockage.

Skred

Skred est une application de messagerie instantanée sécurisée, gratuite, et unique dans son fonctionnement en peer-to-peer (P2P). Contrairement aux messageries classiques, les messages ne transitent pas par des serveurs : ils sont envoyés directement entre les appareils des utilisateurs. Cette approche élimine tout intermédiaire, garantissant ainsi une confidentialité maximale. Toutes les communications sont protégées par un chiffrement de bout en bout (E2EE), sans stockage centralisé des données.

Développée par le groupe Skyrock, Skred a parfois été perçue avec méfiance en raison de cette origine, mais elle a su gagner en crédibilité grâce à son modèle à connaissances nulles. Cela signifie que l’application n’a aucune information sur ses utilisateurs : elle ne nécessite ni numéro de téléphone, ni e-mail, ni mot de passe pour fonctionner. Les conversations restent exclusivement sur les appareils des interlocuteurs, renforçant l’anonymat.

Skred prend en charge les messages texte, les appels vocaux, les appels vidéo, et permet l’échange de tous types de fichiers, ce qui en fait une alternative sérieuse à des applications comme WhatsApp. Cependant, l’absence de certaines fonctionnalités avancées, comme les groupes massifs ou les options de collaboration pour les professionnels, peut limiter son adoption dans des contextes plus complexes.

Le modèle économique de Skred repose sur les dons des utilisateurs, garantissant l’absence de publicités ou de collecte de données à des fins commerciales. Disponible sur Android et iOS, l’application est simple à utiliser, tout en offrant un respect total de la vie privée, ce qui la rend particulièrement attrayante pour les personnes recherchant une solution anonyme et sécurisée.

Skred est une application de messagerie instantanée sécurisée, gratuite, et unique dans son fonctionnement en peer-to-peer (P2P). Contrairement aux messageries classiques, les messages ne transitent pas par des serveurs : ils sont envoyés directement entre les appareils des utilisateurs. Cette approche élimine tout intermédiaire, garantissant ainsi une confidentialité maximale. Toutes les communications sont protégées par un chiffrement de bout en bout (E2EE), sans stockage centralisé des données.

Développée par le groupe Skyrock, Skred a parfois été perçue avec méfiance en raison de cette origine, mais elle a su gagner en crédibilité grâce à son modèle à connaissances nulles. Cela signifie que l’application n’a aucune information sur ses utilisateurs : elle ne nécessite ni numéro de téléphone, ni e-mail, ni mot de passe pour fonctionner. Les conversations restent exclusivement sur les appareils des interlocuteurs, renforçant l’anonymat.

Skred prend en charge les messages texte, les appels vocaux, les appels vidéo, et permet l’échange de tous types de fichiers, ce qui en fait une alternative sérieuse à des applications comme WhatsApp. Cependant, l’absence de certaines fonctionnalités avancées, comme les groupes massifs ou les options de collaboration pour les professionnels, peut limiter son adoption dans des contextes plus complexes.

Le modèle économique de Skred repose sur les dons des utilisateurs, garantissant l’absence de publicités ou de collecte de données à des fins commerciales. Disponible sur Android et iOS, l’application est simple à utiliser, tout en offrant un respect total de la vie privée, ce qui la rend particulièrement attrayante pour les personnes recherchant une solution anonyme et sécurisée.Briar

Briar est une application de messagerie instantanée Open-Source gratuite, disponible sur le Playstore et F-Droid. Elle a été conçue pour offrir une communication sécurisée et privée.

La particularité de Briar est que l’application utilise des technologies peer-to-peer (P2P) pour acheminer les messages, ce qui signifie que les données sont échangées directement entre les appareils des utilisateurs sans passer par des serveurs centraux. Cela réduit le risque d’interception et de surveillance des communications.

En plus de la communication P2P, Briar propose également un chiffrement de bout en bout pour protéger les messages en transit. De plus, l’application ne stocke pas les métadonnées associées aux communications, telles que les horodatages ou les informations de localisation, ce qui renforce encore la confidentialité.

Briar est également conçue pour fonctionner dans des environnements à connectivité limitée, comme les réseaux locaux, les réseaux Wi-Fi publics ou les réseaux mobiles intermittents souvent considérés comme peu stables. Les messages peuvent être envoyés via Bluetooth ou Wi-Fi si les appareils sont à proximité, ou via le réseau Tor pour les communications plus longue distance.

Twin.me

Twin.me est une application de messagerie instantanée sécurisée en peer-to-peer, compatible avec iOS et Android. Elle prend en charge les communications texte, audio, et vidéo en HD, tout en garantissant que vos données restent entièrement privées. Grâce à son architecture décentralisée, aucun serveur tiers n’est utilisé : vos messages restent exclusivement sur vos appareils.

Contrairement à d’autres messageries, Twin.me ne requiert aucun identifiant : ni numéro de téléphone, ni e-mail, ni mot de passe. L’application ne collecte pas d’informations personnelles et n’accède pas à votre carnet de contacts, offrant ainsi une confidentialité totale. Toutes les communications sont protégées par un chiffrement de bout en bout (E2EE), bien que l’application ne soit pas open source.

Conçue pour une utilisation simple et intuitive, Twin.me est adaptée aux besoins quotidiens des particuliers tout comme à ceux des professionnels. Cependant, certaines fonctionnalités avancées comme les appels de groupe ou les messages éphémères ne sont pas encore disponibles.

Gratuite pour les particuliers, Twin.me propose également une version payante dédiée aux entreprises, avec des outils collaboratifs avancés pour une communication sécurisée en milieu professionnel.

Dust

Disponible sur iOS et Android, Dust n’est pas tout à fait une application de messagerie chiffrée. Anciennement nommé Cyber Dust, ce dispositif permet d’envoyer des messages (textes, photos, courtes vidéos) éphémères poétiquement renommés Dust (poussière en anglais). S’adressant plutôt à un jeune public, cette messagerie n’est disponible qu’en Anglais actuellement.

Supportant également des conversations de groupe, Dust n’est cependant pas en mesure de prendre en charge les appels vocaux ou vidéo. Cette application américaine utilise un très haut niveau de chiffrement, affirme ne rien stocker sur ses serveurs et sollicite uniquement la RAM des appareils utilisateurs.

Bien que rien ne permette d’affirmer que Dust présente un risque pour la sécurité des données, les retours d’utilisateurs sont toutefois assez mitigés. L’application n’étant pas Open Source, elle rebute beaucoup d’Internautes.

Découvrez Session et entrez dans le Web3

Session est une application de messagerie instantanée chiffrée décentralisée déployée sur le réseau LOKI. Lokinet est autonome. Il ne s’appuie pas sur des tiers, mais sur la blockchain. Session est Open Source.

Les protocoles de routage en oignon (noeuds) que propose Lokinet permettent aux utilisateurs de former des tunnels ou des chemins à travers un réseau distribué, en utilisant plusieurs nœuds comme sauts pour masquer la destination et l’origine des paquets de données, ce processus est assez similaire au fonctionnement de Tor, mais ne repose pas sur la même technologie.

Session est une solution de messagerie chiffrée Web3 prometteuse pour ce qui est de la confidentialité et de la vie privée, par ailleurs, pour fonctionner, elle ne requiert pas de numéro de téléphone.

![]()

Quelle est la meilleure application de messagerie sécurisée ?

Avec tant d’options disponibles, le choix de la meilleure application de messagerie sécurisée dépend avant tout de vos priorités.

- Pour une sécurité par défaut et une grande simplicité, Signal reste un choix incontournable. Son chiffrement activé automatiquement et son code open source en font une référence. Cependant, l’utilisation d’un numéro de téléphone peut freiner ceux qui recherchent l’anonymat.

- Pour une confidentialité totale, des applications comme Olvid ou Skred sont idéales. Olvid, grâce à son modèle à « connaissances nulles » et son code open source audité, garantit un haut niveau de sécurité. Skred, avec son architecture peer-to-peer, ne conserve aucune trace des communications. Toutefois, ces alternatives manquent encore de certaines fonctionnalités comme les appels vidéo.

- Pour un respect maximal de vos contacts et de vos données personnelles, Twin.me se démarque en n’accédant ni à votre carnet d’adresses, ni à vos informations personnelles.

Soyons réalistes : changer d’application de messagerie implique que vos contacts adoptent également cette nouvelle solution. La pression sociale joue un rôle clé dans l’adoption d’une plateforme, et convaincre ses proches de changer peut s’avérer complexe, surtout lorsque tout le monde n’accorde pas la même importance à la confidentialité.

Le meilleur choix est celui qui correspond à vos priorités : confidentialité, simplicité d’utilisation ou compatibilité avec votre réseau social existant.

Vous pourriez également aimer :

eSIM : Comment rester connecté à l’étranger sans exploser votre forfait ?

VPN : un réflexe de sécurité, pas une solution miracle !

En 2025, plus d’un tiers des internautes dans le monde utilisent un VPN, et ce chiffre grimpe encore dans les pays occidentaux. Mais pourquoi un tel engouement ? Pour « regarder tout Netflix US » ou « cacher son IP ». À force d’être martelés par la publicité, ces...

Quelqu’un peut-il voir ma navigation Internet sur son Wi-Fi ?

Vous vous posez la question ? Rassurez-vous vous êtes nombreux dans ce cas Que vous soyez connecté au Wi-Fi de votre logement, d’un ami, d’un hôtel ou d’un bureau, une crainte revient souvent : quelqu’un peut-il voir ce que je fais sur Internet ? Beaucoup pensent que...

A propos de l'auteur : Lisa

Fondatrice de VPN Mon Ami

Chef de projet, je suis régulièrement confrontée aux questions relatives à la confidentialité dans mon activité.

Il n’est pas déraisonnable de supposer que Proton Wallet soit avant tout un levier d’acquisition et de rétention pour ses propres utilisateurs. Proton ne cherche peut-être pas forcément à concurrencer Metamask ou Trust Wallet sur leur propre terrain, mais plutôt à compléter son écosystème pour capter et fidéliser une base d’utilisateurs engagée dans sa philosophie de confidentialité et d’indépendance numérique.

Il n’est pas déraisonnable de supposer que Proton Wallet soit avant tout un levier d’acquisition et de rétention pour ses propres utilisateurs. Proton ne cherche peut-être pas forcément à concurrencer Metamask ou Trust Wallet sur leur propre terrain, mais plutôt à compléter son écosystème pour capter et fidéliser une base d’utilisateurs engagée dans sa philosophie de confidentialité et d’indépendance numérique.

Difficile de parler d’IoT sans citer l’Apple Watch qui incarne parfaitement la convergence de la technologie, du design et de la fonctionnalité dans un objet du quotidien

Difficile de parler d’IoT sans citer l’Apple Watch qui incarne parfaitement la convergence de la technologie, du design et de la fonctionnalité dans un objet du quotidien