Proxy gratuit : les bons et les mauvais côtés

Proxy gratuit : les bons et les mauvais côtés

Avec les controverses autour de la neutralité du Net et de la censure internet, de plus en plus d’internautes cherchent des moyens d’accéder à des contenus restreints. Beaucoup se tournent vers les proxy gratuit. Mais si un proxy en ligne est utile, il existe également des risques potentiels dont il faut être conscient. Alors, quels sont les avantages et les inconvénients d’un proxy gratuit ?

Qu’est-ce qu’un serveur proxy ?

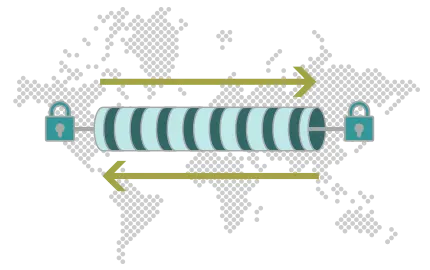

Un serveur proxy agit comme une passerelle entre vous et Internet. Il s’agit serveur intermédiaire entre vous et les sites Internet que vous visitez. Si vous utilisez un proxy gratuit, votre trafic internet passe par un serveur avant d’arriver à l’adresse que vous avez demandée. La demande revient ensuite par le même serveur proxy et vous renvoie les données reçues.

En général, on peut définir les proxies comme des mandataires du web. Ils peuvent réacheminer votre trafic, mais contrairement aux réseaux privés virtuels (VPN), les proxies ne peuvent pas le chiffrer.

Par ailleurs, vous ne pouvez pas configurer la connexion au serveur proxy sur l’ensemble de votre ordinateur. Vous ne pouvez le configurer sur votre navigateur Web, votre client BitTorrent ou tout autre logiciel compatible avec le proxy. En d’autres termes, un proxy gratuit ne couvre qu’une partie spécifique de votre trafic, si vous souhaitez rediriger l’ensemble de votre connexion Internet c’est vers un VPN gratuit qu’il faut se tourner.

Pourtant, un serveur proxy nouvelle génération peut faire bien plus que de transférer des requêtes web. De manière générale, les proxies excellent dans le masquage et le détournement d’adresses IP, ce qui le rend utile pour la consultation de contenus géographiquement restreints.

Par ailleurs, un serveur proxy peut faire office de pare-feu et fournir des connexions réseau partagées. Un serveur proxy à haut débit peut également mettre en cache des données pour accélérer les requêtes les plus courantes.

Types de serveurs proxy

Il existe différents types de serveurs mandataires qui offrent des niveaux variables de fonctionnalité, de confidentialité et de sécurité, en fonction de votre cas d’utilisation ou de vos besoins.

Les deux plus courants sont HTTP et SOCKS :

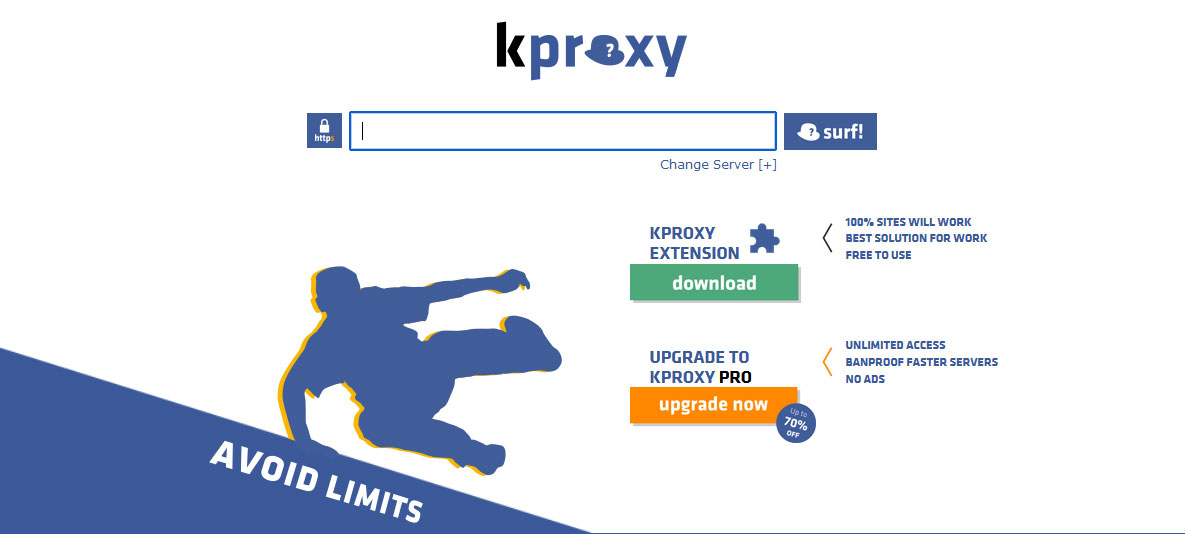

Les proxys HTTP sont conçus exclusivement pour le trafic Internet. Le proxy HTTP peut réacheminer tout le trafic qui se produit dans votre navigateur. Comme ils changent votre adresse IP, ces proxys sont utiles pour accéder aux sites Web géo-restreints. De plus, les proxys HTTP mettent en cache les sites Web que vous visitez, ce qui accélère votre navigation. Parmi les diffférents fournisseurs, on peut citer Kproxy.

Les proxies SOCKS peuvent être configurés à la fois au niveau du d’Internet et des applications. Alors que les proxies HTTP gèrent principalement le trafic Web, le serveur SOCKS peut réacheminer tout le trafic qu’il reçoit. Vous pouvez configurer des proxys SOCKS sur une plateforme P2P, une application de streaming, un jeu ou sur la plupart des navigateurs. Les proxys SOCKS sont compatibles avec presque tous les protocoles réseau, ce qui permet plusieurs cas d’utilisation.

Pour en savoir plus : Peut-on faire confiance à un VPN gratuit ?

Quel est l’intérêt d’un proxy gratuit ?

Ils servent essentiellement à remplacer votre adresse IP réelle.

Les serveurs proxy gratuits ne sont pas tous dangereux pour la sécurité de votre matériel. Mais il peut être difficile de reconnaître ceux qui sont simplement dangereux de ceux qui sont mauvais.

Voici donc les 3 points essentiels que vous devez savoir avant d’utiliser un proxy gratuit :

- Les services proxy gratuits n’investissent souvent pas en ressources et en développement. Il en résulte des problèmes de performance, une faible vitesse et des risques de sécurité. En outre, les services proxy gratuits peuvent manipuler le trafic Internet en injectant des publicités. Même s’ils utilisent des modèles de revenus basés sur la publicité, ils ne gagnent pas assez d’argent pour fournir des serveurs proxy de premier ordre.

- Le serveur proxy possède votre adresse IP d’origine et éventuellement des requêtes web non-chiffrées. Un proxy gratuit peut enregistrer votre historique de navigation et le vendre pour réaliser des bénéfices. Veillez donc à vérifier le type de politique de confidentialité du fournisseur qui vous intéresse.

- Certaines serveurs proxy peuvent être compromis au niveau sécurité.

Un VPN gratuit est une alternative plus sure qu’un proxy gratuit

Même si le VPN et le proxy remplissent des fonctions similaires, ils sont très différents si l’on considère leur mode de fonctionnement. Une application VPN chiffre votre trafic Internet sans aucune exception y compris votre navigateur, vos applications et toute autre plateforme Internet.

Le meilleur VPN sécurise vos données avec des protocoles de chiffrement de haut niveau, ne conserve pas vos journaux d’activité en ligne, accède au contenu géo-restreint, masque votre adresse IP et empêche les tiers d’intercepter vos données y compris votre fournisseur d’accès à Internet.

A propos de l'auteur : Lisa

Fondatrice de VPN Mon Ami

Chef de projet, je suis régulièrement confrontée aux questions relatives à la confidentialité dans mon activité.