Comment sécuriser Slack en 2024 ?

Comment sécuriser Slack en 2024 ?

Dans le monde du travail et du télétravail, la communication d’équipe et la collaboration en ligne sont devenues incontournables, Slack s’est imposé comme un des meilleurs outils dans ce domaine pour les entreprises avec, à ce jour, 34% des parts de marché. Cependant, sa popularité et sa centralité dans les opérations quotidiennes soulèvent des questions importantes sur la sécurité et la confidentialité. Cet article explore les risques potentiels associés à l’utilisation de Slack et propose les meilleures stratégies pour sécuriser votre espace de travail numérique en 2024.

Le risque zéro n’existe pas

Slack est considéré comme sûr et sa réputation n’est plus à faire. Cependant, comme tout service en ligne, des risques existent.

L’un des risques les plus discutés est la possibilité de récupérer les adresses IP des utilisateurs, ce qui peut révéler leur emplacement et potentiellement exposer leur réseau à des attaques.

Sur Slack, l’adresse IP peut être exposée de plusieurs manières. Par exemple, si un utilisateur clique sur un lien externe partagé dans un message et que ce lien mène à un site malveillant, le site en question pourrait enregistrer l’adresse IP de l’utilisateur. Le malvertising a fait de nombreux ravage pendant l’année 2023.

De même, des intégrations ou des applications tierces mal sécurisées pourraient divulguer les adresses IP.

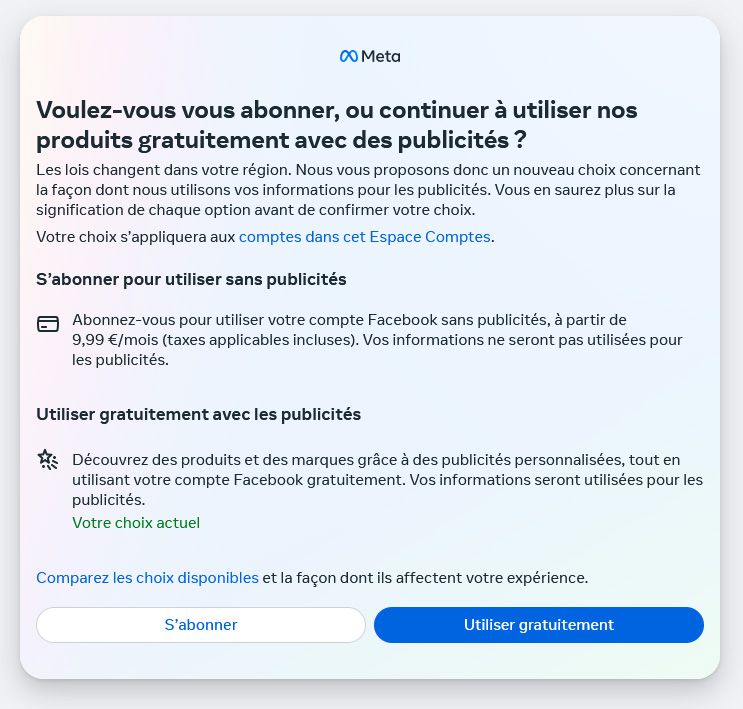

Slack collecte et traite une quantité considérable de données personnelles et professionnelles. Selon sa politique de confidentialité, ces données incluent, mais ne sont pas limitées à, des informations sur l’espace de travail, des métadonnées de service, des registres de données, des informations sur l’appareil, et même des informations de localisation. Bien que ces données soient essentielles pour fournir et améliorer le service, elles constituent également une cible potentielle pour les acteurs malveillants.

En plus de ces métadonnées, Slack interagit avec des services tiers. Un client peut autoriser ou restreindre ces services tiers dans son espace de travail, et Slack peut recevoir des données personnelles de ces services.

Ces services tiers sont généralement des logiciels qui s’intègrent à Slack, et les informations partagées avec eux peuvent inclure des détails supplémentaires qui facilitent l’intégration. Bien que cela puisse améliorer la fonctionnalité et l’efficacité, cela introduit également un niveau supplémentaire de complexité en matière de confidentialité et de sécurité, car les données sont potentiellement exposées à un plus grand nombre de parties et de systèmes.

Mesures de sécurité de Slack

En réponse à ces préoccupations, Slack a mis en place plusieurs mesures de sécurité. Le site officiel de Slack en 2024 met en avant des fonctionnalités telles que la centralisation des outils, l’automatisation des tâches via l’IA, et des options de communication flexible. Bien que ces fonctionnalités ne soient pas directement liées à la sécurité, elles contribuent à une gestion plus efficace et sécurisée des flux de travail.

Slack s’engage également à déployer ses services de manière sécurisée pour favoriser la collaboration dans les grandes entreprises.

Rendre l’utilisation de Slack plus sûr pour votre entreprise

Pour sécuriser Slack en 2024, voici quelques stratégies recommandées :

Gestion rigoureuse des accès : Assurez-vous que seuls les employés nécessaires ont accès aux informations sensibles. Utilisez les fonctionnalités de Slack pour configurer des permissions détaillées et surveillez régulièrement l’activité des utilisateurs.

Formation et sensibilisation : Éduquez votre équipe sur les meilleures pratiques de sécurité. Cela inclut la reconnaissance des tentatives de phishing, toutes formes d’ingénierie sociale, la gestion sécurisée des mots de passe et la compréhension des risques liés au partage d’informations sensibles.

Utilisation de fonctionnalités de sécurité avancées : Profitez des options de sécurité que Slack offre, comme l’authentification à deux facteurs, le chiffrement des données en transit et au repos, et les intégrations avec des outils de sécurité tiers.

Surveillance et réponse aux incidents : Mettez en place des outils et des procédures pour surveiller les activités suspectes et réagir rapidement en cas d’incident de sécurité.

L’importance d’un VPN d’Entreprise

Bien que Slack prenne des mesures pour sécuriser les données, l’utilisation d’un VPN d’entreprise peut fournir une couche supplémentaire de sécurité, en particulier pour protéger l’adresse IP des utilisateurs et sécuriser les données en transit.

Un VPN masque l’adresse IP réelle des utilisateurs, réduisant ainsi le risque d’exposition et de ciblage par des acteurs malveillants.

Cependant, il est important de noter qu’un VPN ne peut pas protéger contre toutes les formes de collecte de données effectuées par Slack lui-même.

Article sur le même thème : NordLayer, la solution tout-en-un pour sécuriser et superviser votre PME

Conclusion

Bien que Slack continue d’améliorer ses mesures de sécurité, les organisations doivent également adopter une approche proactive pour protéger leurs données et celles de leurs employés. L’utilisation judicieuse des fonctionnalités de sécurité de Slack, combinée à des pratiques de sécurité informatique solides et à l’utilisation d’un VPN pour protèger son réseau pro, peut aider à créer un environnement de travail numérique plus sûr et plus sécurisé.

A propos de l'auteur : Lisa

Fondatrice de VPN Mon Ami

Chef de projet, je suis régulièrement confrontée aux questions relatives à la confidentialité dans mon activité.