La protection IP sur Chrome : Vers une plus grande dépendance des annonceurs envers Google ?

La protection IP sur Chrome : Vers une plus grande dépendance des annonceurs envers Google ?

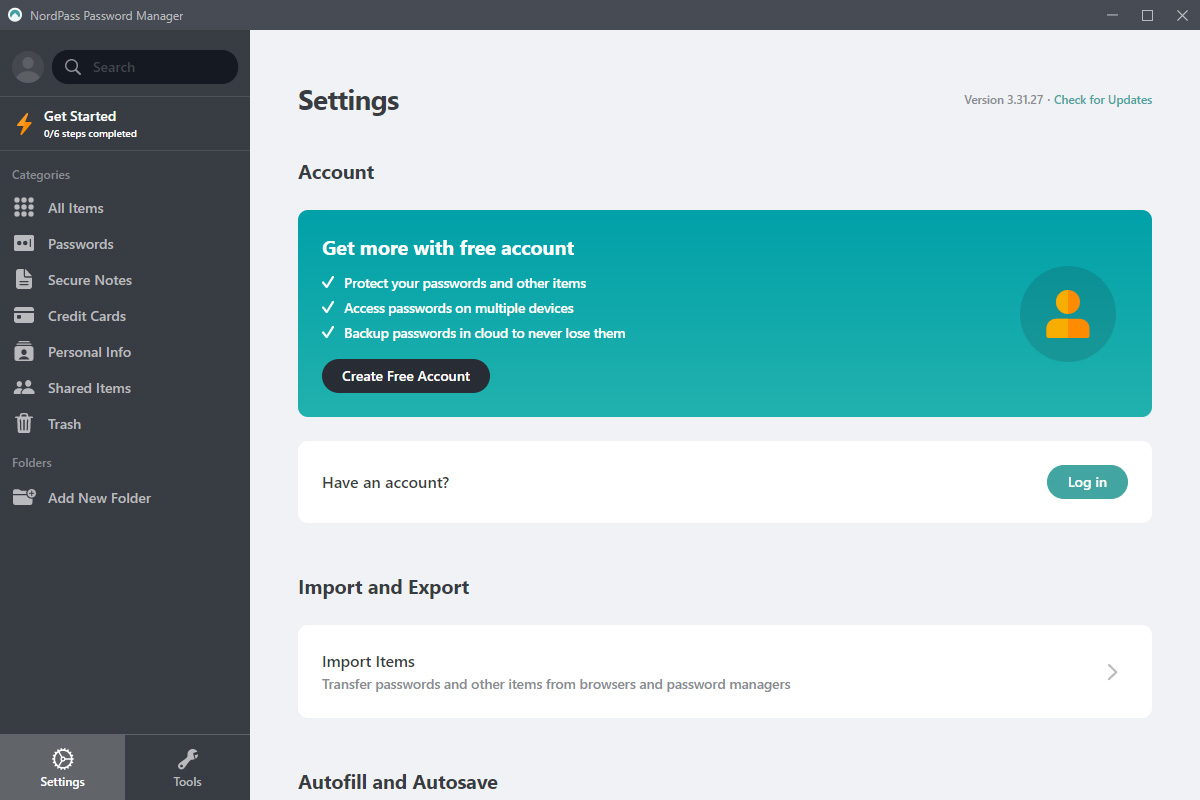

Google se prépare à déployer une fonctionnalité de « Protection IP » pour son navigateur Chrome. L’idée est de renforcer la confidentialité des utilisateurs en occultant leurs adresses IP grâce à des serveurs proxy. Face à la menace croissante de l’exploitation des adresses IP pour le suivi discret, Google tente de concilier la sauvegarde de la vie privée des internautes. Cependant, en y regardant de plus près, cette initiative pourrait offrir de nouvelles opportunités pour les annonceurs, et renforcer la position dominante du géant de la recherche sur le marché de la publicité en ligne.

Comprendre la protection IP de Chrome

Avant de plonger dans les implications pour les annonceurs, il est important de comprendre ce que Google propose exactement. La protection de l’adresse IP vise à masquer les adresses IP des utilisateurs, empêchant ainsi les différents sites et les services en ligne de suivre vos activités quand vous naviguez. Le Privacy Proxy attribuera des adresses IP qui indiquent la localisation approximative de l’utilisateur, y compris le pays.

Les adresses IP sont efficaces comme identifiants inter-sites car elles sont uniques, stables, bon marché à collecter et leur utilisation par les sites web n’est pas détectable par le navigateur.

Bien qu’essentielles pour des fonctions Internet critiques comme la redirection du trafic, elles peuvent néanmoins être utilisées pour créer des profils d’utilisateurs persistants. Google propose donc de réacheminer le trafic de tiers via des serveurs proxy, rendant ainsi les adresses IP des utilisateurs invisibles pour ces domaines.

Mais Google est également conscient des risques potentiels d’abus de cette fonctionnalité. Pour y remédier, ils envisagent des mesures de sécurité telles que l’authentification des utilisateurs au proxy, l’utilisation de techniques cryptographiques comme les signatures aveugles, et la limitation du nombre d’accès par utilisateur pour éviter une utilisation excessive ou malveillante.

Google s’apprête à tester cette fonctionnalité sur ses plateformes Gmail et AdServices.

A lire également : Gmail est-il sécurisé ?

VPN vs Protection IP

Les VPN ont longtemps été une solution de choix pour ceux qui cherchent à masquer leur adresse IP et à naviguer de manière confidentielle. Ils redirigent le trafic internet d’un utilisateur à travers un serveur VPN distant, masquant ainsi l’adresse IP réelle. Alors, quelle est la différence avec la proposition de Google ? Contrairement à un VPN, qui masque l’adresse IP pour tout le trafic internet, la « Protection IP » de Google se concentrerait uniquement sur le trafic de tiers, en particulier sur les domaines perçus comme suivant les utilisateurs.

Implications pour les annonceurs

Si les adresses IP sont masquées, cela signifie-t-il la fin du suivi et de la publicité ciblée ? Pas nécessairement. En fait, cela pourrait renforcer la dépendance des annonceurs envers Google. Avec moins d’accès direct aux données des utilisateurs, les annonceurs pourraient être incités à se tourner davantage vers les produits publicitaires de Google. De plus, en centralisant davantage les données, Google pourrait potentiellement offrir des solutions publicitaires encore plus ciblées et efficaces.

Réflexions finales

La Protection IP de Google est sans aucun doute une initiative intéressante qui mérite d’être surveillée de près. Si elle promet de renforcer la protection de la vie privée des utilisateurs, elle pourrait également avoir un impact pour l’écosystème publicitaire en ligne. Comme toujours, le diable est dans les détails, attendons de voir comment cette fonctionnalité évolue.

Sources :

A propos de l'auteur : Lisa

Fondatrice de VPN Mon Ami

Chef de projet, je suis régulièrement confrontée aux questions relatives à la confidentialité dans mon activité.

Vous pouvez aller plus loin avec un

Vous pouvez aller plus loin avec un