Deep Web, Dark Web, quelles différences ?

Deep Web, Dark Web, quelles différences ?

Dans un contexte où la sécurité et la confidentialité en ligne sont devenues des sujets d’actualité sensibles, la distinction entre le deep web et le dark web gagne en importance.

Ils font tous les deux des parties d’Internet. Pourtant le deep web et le dark web sont bien différents. Utile pour l’un, superflu voir dangereux pour l’autre, ces deux termes font désormais partie de notre quotidien.

Le deep web est l’ensemble des pages et sites web non-indexés par les moteurs de recherche. Bien que non-visible de prime abord, le contenu du deep web est assez banal. Le dark web est une partie intentionnellement obscurcie du deep web. Vous aurez besoin d’un navigateur particulier pour accéder, Tor est le plus souvent cité.

Explications et légalité, cet article mettra en lumière les différences entre l’Internet profond et le dark web.

Sommaire

Ce volet à bascule est conçu afin de faciliter votre navigation. Accèdez rapidement à ce qui vous intéresse précisément.

Le deep web et le dark web sont-ils pareils ?

Non, pas du tout ! Le deep web est une partie de l’Internet qui n’est pas accessible via les moteurs de recherche, mais qui reste accessible avec la bonne adresse URL. Le dark web, quant à lui, existe plus comme une sous-catégorie du deep web, où il est très intentionnellement caché et difficile à atteindre.

Qu’est-ce que le deep web ?

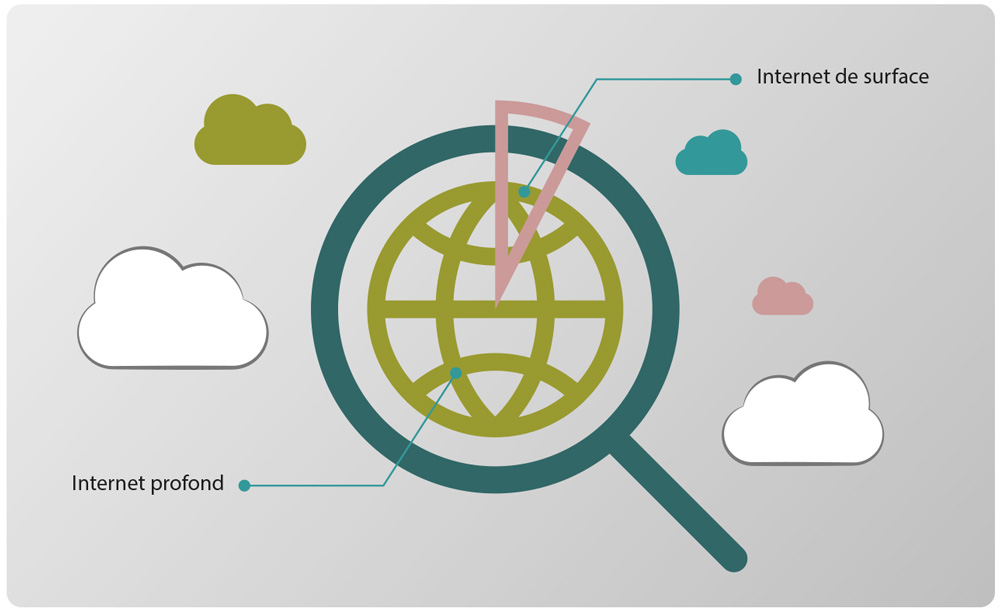

Le web profond fait référence aux espaces utilitaires invisibles de l’internet réel. Tout site web qui peut être indexé par un moteur de recherche (et donc recherché sur Google ou même Bing) appartient à ce que l’on nomme couramment le web de surface. Il s’agit de l‘Internet public que vous pouvez trouver et utiliser à partir de n’importe quel appareil connecté.

Le deep web est accessible facilement dès l’instant où vous connaissez l’adresse URL où vous voulez vous rendre. Certains sites du web profond peuvent nécessiter un mot de passe, fonctionner sur invitation ou parrainage.

Un site introuvable sur Google, en tapant directement l’URL dans la barre de recherche appartient bien souvent au web profond.

À titre d’exemple, le deep web contient :

- Des comptes privés de médias sociaux

- La partie personnelle de votre compte bancaire

- Les boites mails

- Les pages internet confidentielles de certaines entreprises, écoles ou collectivités

- Certains contenus payants

- etc.

À noter que le deep web est massivement plus grand que le web de surface. En effet, on considère que l’internet est composé à 90% de web profond. Rien que la quantité impressionnante de comptes mails et bancaires parle d’elle-même. L’Internet de surface et le Deep Web sont collectivement appelés Clearnet.

Qu’est-ce que le dark web ?

Le dark web est vraiment bien caché et son contenu est souvent illégal.

L’élément clé du dark web, dont vous avez probablement déjà entendu parler est le réseau Tor. En effet, celui-ci héberge des sites internet (.onion) dont l’accès nécessite le navigateur Tor. À noter que ce réseau n’héberge pas que des sites illégaux, bon nombre de journaux, comme le Times, disposent d’une version en .onion pour permettre sa lecture dans des pays ou la censure est grande.

Vous l’aurez compris, le dark web n’est accessible ni par moteur de recherche ni par simple navigateur. La connaissance d’une URL et d’un mot ne passe pas ne suffit pas non plus.

Que trouve t’on sur le Dark web ?

Ce que l’humanité a de pire à offrir évidement !

- On y trouve beaucoup de places de marché, comme le très connu Silk Road, pour les armes, les drogues et tout autre truc destiné à faire les pires actions possibles.

- Les livres protégés par des droits d’auteur, interdits dans certains pays. Tor et les autres réseaux sont trop lent pour faire fonctionner le partage de jeux et de films piratés.

- Des sites douteux qui répertorient les véritables – ou pas- crimes de guerre, génocides et autres trucs joyeux

- Les versions Dark Web des sites d’informations grand public. C’est une façon d’obtenir les nouvelles de manière très sûre, comme The Times cité plus haut.

- Des forums bien sûr, avec toute la créativité dans l’horreur dont l’humain est capable. Je vous laisse le soin d’imaginer.

- Des blogs bizarres par forcément toujours tournés vers l’horreur. On peut trouver des passionnés de technologie ont créé des blogs consacrés à des choses douteuses comme l’exploration des tunnels de maintenance des universités.

- Certains hackers éthiques s’y promènent pour avoir de nouvelles informations et découvrir des nouveaux hacks dans le cadre de leur travail.

Il existe des moteurs de recherche alternatifs à Google sur le Dark Web (une version de DuckDuckGo y est disponible), ils sont cependant moins intuitifs et beaucoup plus poussifs que les moteurs traditionnels. A la différence du Clearnet, il est très difficile d’évaluer la taille que représente la portion d’Internet qu’occupe le Dark Web.

Le deep web est-il illégal ?

Le deep web n’est pas illégal. Les différents services sur Internet pourraient difficilement fonctionner sans lui. Le deep web sert des tâches indispensables au bon fonctionnement d’Internet d’un point de vue sécuritaire. Oui, l’internet profond est à la fois légal, et même moralement recommandable.

Le dark web est-il illégal ?

En tant que concept, le Dark Web n’est pas illégal. C’est ce qui s’y trouve qui peut l’être.

À titre d’exemple, il existe beaucoup de blogs et vidéos qui répertorient les sites les plus utiles et amusants que l’on trouve sur le réseau Tor. Ces sites sont légaux.

Mais c’est comme pour les VPN sans log, c’est légal, mais ça devient illégal de s’en servir pour faire des choses illégales.

Quels sont les principaux dangers du dark web ?

Dans l’absolu, le dark web ne peut pas vous nuire directement par sa simple existence. Surtout si vous n’y allez pas, c’est évident.

Cependant et compte tenu de la nature des choses qui s’y trouvent, le contenu illégal du dark web est un fléau pour le monde en général. Vous imaginez aisément pourquoi…

Si vraiment vous êtes stupide curieux, allez y faire un tour, mais sachez que vous vous exposez grandement d’un point de vue légal, sécuritaire et psychologique. En effet, en plus de l’horreur et d’un nombre très important de malwares agressifs, le Dark web regorge d‘escroqueries en tout genre, destinées justement aux petits curieux comme vous.

En résumé, si vous avez envie d’avoir la sensation de vous encanailler un peu en allant sur le dark web, ne cherchez rien d’illégal et gardez vos habitudes en matière de cybersécurité. Vérifiez que votre antivirus est à jour et utilisez toujours le meilleur VPN avec TOR.

A propos de l'auteur : Lisa

Fondatrice de VPN Mon Ami

Chef de projet, je suis régulièrement confrontée aux questions relatives à la confidentialité dans mon activité.