Est-ce que je deviens un hacker si j’utilise un VPN ?

Est-ce que je deviens un hacker si j’utilise un VPN ?

L’utilisation d’un VPN est souvent associée à des activités de hacking. Mais est-ce vraiment le cas ? A la question de savoir si vous devenez un hacker parceque vous utilisez un VPN, voici notre réponse.

Qu’est-ce qu’un hacker ?

Clarifions ce point.

Le terme hacker est souvent mal compris, ce qui a conduit à de nombreuses interprétations et amalgames.

À l’origine, le mot hack était associé à la notion de bidouille ou de bricolage en informatique. C’était l’art de trouver une solution rapide et ingénieuse à un problème technique.

Un hacker est donc un individu qui bidouille, qui possède une expertise approfondie en informatique et qui est capable de comprendre, explorer et manipuler des systèmes technologiques.

Il utilise ses compétences pour analyser et décomposer des systèmes, que ce soit pour en découvrir les vulnérabilités, pour les améliorer ou simplement par curiosité intellectuelle.

Le terme, en lui-même, ne porte pas de connotation négative ou positive et ne préjuge pas des intentions de la personne.

Cependant, avec le temps et la médiatisation de certains événements liés à la cybercriminalité, le terme hacker a acquis une connotation plus négative, souvent associée à des personnes qui exploitent illégalement des systèmes informatiques.

Les différents visages du hacking :

Hackers éthiques (White Hat) : Ces experts, loin d’être des criminels, utilisent leurs talents pour déceler et corriger des failles de sécurité. Ils sont souvent employés par des entreprises désireuses de renforcer la sécurité de leurs infrastructures.

Hackers malveillants (Black Hat) : Ces individus, à l’opposé des White Hats, exploitent les vulnérabilités pour des bénéfices personnels, de façon illégale.

Pour en savoir plus : Quels sont les différents types de hackers ? Vous en verrez de toutes les couleurs !

Quel est le rôle d’un VPN ?

Un VPN est conçu pour sécuriser votre connexion Internet. Il chiffre vos données et masque votre adresse IP, garantissant ainsi une meilleure confidentialité en ligne. Loin d’être un instrument dédié au hacking, c’est, avant tout, un outil de cybersécurité très utilisé.Pourquoi associe-t-on le VPN au hacking ?

La confidentialité de la navigation en ligne procurée par un VPN peut, dans certains cas, être détourné à des fins malintentionnées.

Cependant, cela ne transforme pas le VPN en outil de hacking pour autant. De nombreux professionnels et particuliers font appel aux VPN pour des motifs tout à fait légitimes, comme la protection des données ou le contournement des restrictions géographiques.

Certains journalistes dans le monde s’en servent également pour protéger leurs sources.

Que dit la loi en France à propos des VPN ?

En France, utiliser un VPN est, pour le moment, parfaitement légal dès l’instant où vous ne vous en servez pas pour des activités illégales.

Cependant, un vent de changement souffle sur la régulation du numérique dans l’Hexagone. Récemment, dans le cadre d’un projet de loi visant à sécuriser et réguler l’espace numérique, un amendement avait été proposé par des députés Renaissance. Cet amendement, numéroté CS553 et déposé le 15 septembre 2023, suggèrait une possible interdiction des VPN pour accéder aux réseaux sociaux. Il vient d’être retiré !

Pour conclure : Non, utiliser un VPN ne fera pas de vous un hacker !

Un VPN est un outil, et comme tout outil, tout dépend de la manière dont on l’utilise. Opter pour un VPN ne fera pas de vous un hacker. C’est avant tout un moyen de renforcer votre sécurité et votre confidentialité en ligne.

En effet, les réseaux privé virtuel sont couramment utilisés par les internautes lorsqu’ils se connectent à des réseaux Wi-Fi publics, tels que ceux des cafés, aéroports ou hôtels. Ces réseaux sont souvent la cible des hackers (justement !) cherchant à intercepter des données.

Sans VPN, vous êtes vulnérables aux attaques et aux vols d’informations, comme l’a souligné Andy Yen, fondateur de Proton VPN, dans une interview : “personne ne devrait pouvoir exploiter vos données, point final. »

Si vous utilisez régulièrement des Wi-Fi publics, nous vous recommandons d’y avoir recours pour sécuriser vos données personnelles.

Pour en savoir plus : Un VPN vous protège-t-il vraiment des hackers ?

A propos de l'auteur : Lisa

Fondatrice de VPN Mon Ami

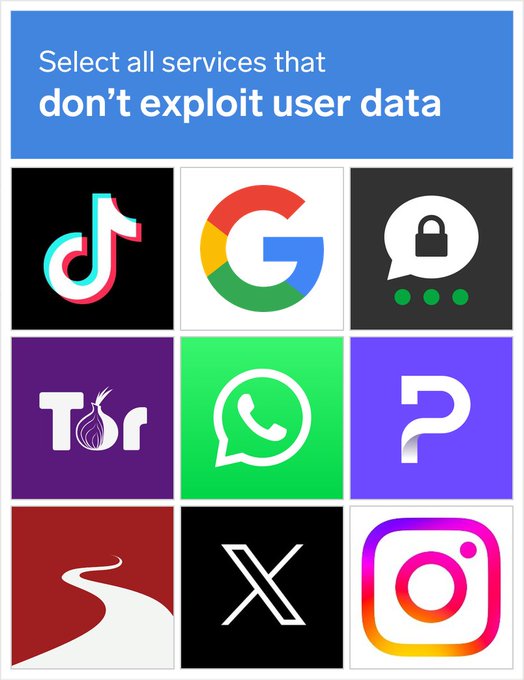

Les défenseurs des droits numériques soutiennent que l’interdiction enfreint le Premier Amendement, qui garantit la liberté d’expression. Ils estiment que l’interdiction empêcherait les utilisateurs de s’exprimer et de s’associer via TikTok. De plus, l’EFF et l’ACLU ont souligné que l’interdiction affecterait de manière disproportionnée les groupes minoritaires, car TikTok joue un rôle important dans la solidarité en ligne sur des questions sociales spécifiques.

Le sujet est délicat, car bien que cette interdiction constitue, dans l’absolu, une violation des droits numériques des citoyens, les risques en matière confidentialité en ligne et de respect de la vie privée sont bien réels.

Les défenseurs des droits numériques soutiennent que l’interdiction enfreint le Premier Amendement, qui garantit la liberté d’expression. Ils estiment que l’interdiction empêcherait les utilisateurs de s’exprimer et de s’associer via TikTok. De plus, l’EFF et l’ACLU ont souligné que l’interdiction affecterait de manière disproportionnée les groupes minoritaires, car TikTok joue un rôle important dans la solidarité en ligne sur des questions sociales spécifiques.

Le sujet est délicat, car bien que cette interdiction constitue, dans l’absolu, une violation des droits numériques des citoyens, les risques en matière confidentialité en ligne et de respect de la vie privée sont bien réels.