Dualité des VPN Gratuits : Tendance risquée ou sécurité abordable ?

Dualité des VPN Gratuits : Tendance risquée ou sécurité abordable ?

La gratuité est souvent perçue comme un droit acquis sur Internet. Après tout, nous payons déjà pour un accès à Internet, alors pourquoi devrions-nous payer pour des services supplémentaires ? Cette mentalité, bien que compréhensible, peut nous conduire à des choix risqués, comme le révèle une récente étude de NordVPN*.

La génération Z : éclaireurs malgré eux

La génération Z, souvent critiquée pour son utilisation imprudente et sans limite de la technologie, se révèle être des précurseurs sans le vouloir. Toujours selon l’étude de NordVPN, une grande majorité de cette génération utilise des VPN 100 % gratuit, mettant en lumière les risques associés à ces services. Plutôt que de les blâmer, nous devrions les remercier. Après tout, qui d’autre que la génération la plus connectée pour révéler les pièges de notre ère numérique ?

La génération Z est une consommatrice avide de réseaux sociaux. Instagram, TikTok, Snapchat, ces plateformes font partie intégrante de leur vie quotidienne. Cependant, avec l’augmentation des restrictions sur l’accès à Internet dans de nombreux pays, l’accès à ces plateformes est devenu un défi.

Les VPN gratuits pour réseaux sociaux, permettent aux utilisateurs de contourner ces restrictions en masquant leur véritable emplacement. Pour la génération Z, qui est habituée à être connectée en permanence, les VPN non-payants sont devenus une solution facile et accessible pour rester connectée les uns aux autres.

Les VPN gratuits : des cadeaux empoisonnés ?

Les VPN gratuits sont souvent présentés comme des cadeaux, des outils de protection et de contournement accessibles à tous. Pour autant, dans l’univers commercial, la gratuité est plus un concept qu’une réalité. Derrière ce vernis non-payant se cache une réalité plus complexe et potentiellement dangereuse.

Comme le dit l’adage, si c’est gratuit, c’est toi le produit.

Allons plus loin, les entreprises qui proposent des VPN gratuits doivent couvrir leurs coûts. Les infrastructures nécessaires pour maintenir un service VPN, serveurs, bande passante, maintenance, ne sont pas gratuites pour ces firmes. De même, le développement et la mise à jour de logiciels sécurisés nécessitent des ingénieurs qualifiés, qui doivent être rémunérés pour leur travail.

Alors, comment ces entreprises couvrent-elles leurs coûts ? Souvent, c’est en vendant vos données à des courtiers en données ou en affichant des publicités intrusives. Dans certains cas, ils peuvent même utiliser votre connexion comme un nœud de sortie pour d’autres utilisateurs, ce qui peut vous exposer à des risques juridiques comme le très controversé le VPN gratuit pour Android, Hola.

Le mythe du tout gratuit est séduisant, mais la réalité est que nous payons toujours d’une manière ou d’une autre. Les entreprises sont là pour gagner de l’argent, et si elles ne le font pas en facturant directement leurs utilisateurs, elles trouveront d’autres moyens de le faire.

Dites-vous une bonne fois pour toute que la gratuité, ça coute de l’argent. Et dans le cas des VPN gratuits, ce coût peut être votre vie privée, votre sécurité et celle de vos appareils.

Les VPN payants : un avenir numérique sans nuage ?

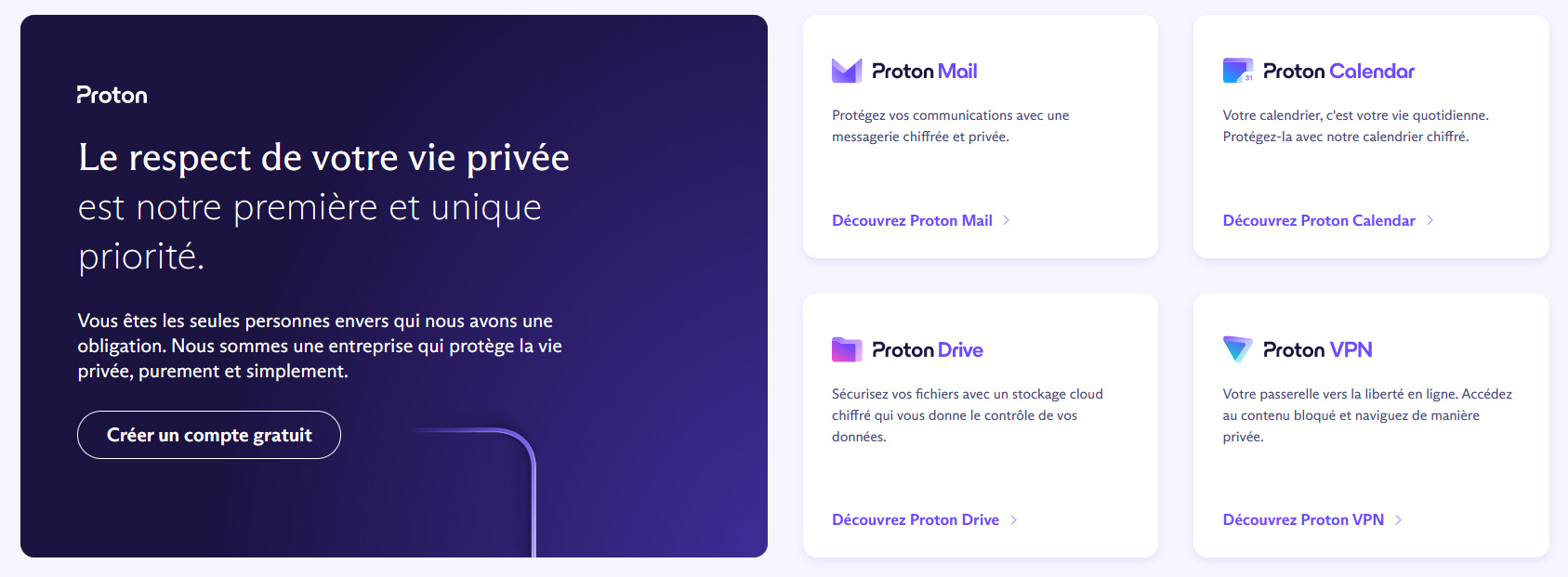

Alors, que faire face à ce dilemme ? La réponse est simple : investir dans un VPN payant. C’est un peu comme pour les antivirus. À un moment donné, pour bénéficier d’un véritable service de protection, il est nécessaire d’investir financièrement.

Après tout, quelle est la valeur de votre vie privée ? Est-ce que la tranquillité d’esprit que procure un VPN payant, fiable et sécurisé, ne vaut-elle pas l’investissement ?

Pour en savoir plus : VPN pas cher : Quelles sont les meilleures offres d’abonnement ?

Les VPN payants offrent une variété de fonctionnalités de sécurité avancées, comme un haut niveau de chiffrement, des politiques strictes de non-enregistrement, et le blocage des publicités et des trackers. De plus, ils offrent souvent une meilleure vitesse et une plus grande stabilité de connexion, ce qui est essentiel pour les activités en ligne comme le streaming ou le téléchargement de gros fichiers.

Les meilleurs VPN offrent une navigation sans souci, protège votre vie privée et sécurise vos données. Dans un monde où nos vies sont de plus en plus numériques, cela mérite réflexion.

Conclusion : La gratuité, un choix à haut risque

La gratuité en ligne est un choix à haut risque. Elle nous donne l’illusion de la protection tout en nous exposant à des dangers. Il est temps de repenser notre rapport à la gratuité et à la sécurité sur Internet. Après tout, dans le monde numérique, la seule chose qui devrait être gratuite, c’est notre tranquillité d’esprit.

Source : rapport d’étude de NordVPN

A propos de l'auteur : Lisa

Fondatrice de VPN Mon Ami

Chef de projet, je suis régulièrement confrontée aux questions relatives à la confidentialité dans mon activité.