VPN vs TOR : Quelles différences et comment choisir le bon outil pour votre confidentialité en ligne ?

VPN vs TOR : Quelles différences et comment choisir le bon outil pour votre confidentialité en ligne ?

La confidentialité et la liberté sur Internet sont essentielles pour de nombreux utilisateurs. Vous avez probablement entendu parler du navigateur Tor (The Onion Router) et des VPN (Virtual Private Networks), deux outils de sécurité et de confidentialité en ligne devenus très populaires. Mais quelle est la différence entre ces deux solutions et laquelle convient le mieux à vos besoins ? Dans cet article, je vais comparer Tor et les VPN pour vous aider à faire un choix éclairé.

Les principales différences entre VPN et Tor résident dans la manière dont ils protègent la confidentialité de l’utilisateur. Tor assure une confidentialité plus poussée en acheminant le trafic via 3 serveurs aléatoires et en utilisant un chiffrement en couches, tandis que les VPN offrent une connexion plus rapide et plus stable en utilisant 1 seul serveur choisi par l’utilisateur. Les deux outils sont utiles pour protéger la confidentialité en ligne, mais ils présentent des avantages et des inconvénients différents en fonction de vos besoins et de vos priorités.

Sommaire

- Qu’est-ce que Tor (navigateur) ?

- Qu’est-ce qu’un VPN (fournisseur) ?

- La différence principale entre Tor et les VPN

- Utilisation d’un VPN avec Tor

- Conclusion : Tor et VPN sont différents, mais complémentaires

Qu’est-ce que Tor (navigateur) et le projet Tor ?

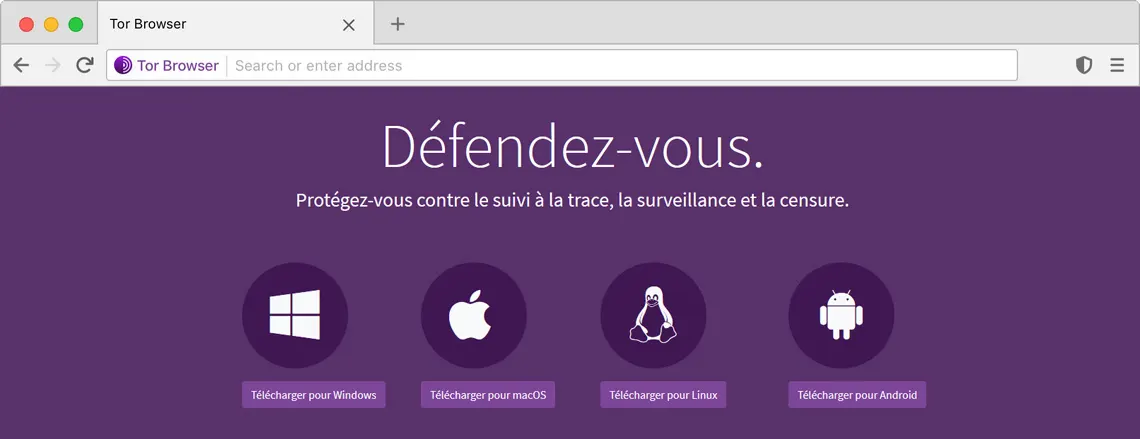

Le projet Tor est une initiative à but non lucratif visant à promouvoir la confidentialité, la sécurité et la liberté sur Internet. Le projet développe et maintient plusieurs logiciels et services liés à la confidentialité, dont le navigateur Tor, le réseau Tor et d’autres outils connexes.

Le navigateur Tor est un navigateur web Open-Source basé sur Mozilla Firefox, conçu pour préserver l’anonymat de ses utilisateurs en chiffrant et en faisant transiter leur trafic Internet par un réseau de serveurs volontaires (appelés nœuds) dans le monde entier. Cela rend très difficile le suivi et l’identification des utilisateurs de Tor.

Le réseau Tor est un réseau mondial de serveurs qui acheminent le trafic Internet de manière chiffrée et décentralisée. Lorsque vous utilisez le navigateur Tor, votre connexion passe par 3 nœuds différents (d’où le nom « The Onion Router ») avant d’atteindre sa destination finale. Chaque nœud déchiffre une couche de chiffrement, comme les couches d’un oignon, garantissant ainsi que personne ne peut suivre l’intégralité de votre parcours en ligne.

Le projet Tor vise à protéger la vie privée des utilisateurs, à lutter contre la censure Internet et à promouvoir la liberté d’expression. Il est soutenu par une communauté de bénévoles, de développeurs et d’organisations qui partagent ces valeurs.

Avantages de Tor :

- Gratuit et facile à utiliser

- Résistant à la censure et aux blocages géographiques

- Offre un niveau élevé de confidentialité en ligne

Inconvénients de Tor :

- Connexions lentes

- Inadapté pour les téléchargements de fichiers volumineux

- Certaines vulnérabilités potentielles au niveau des nœuds

- En France, l’utilisation de Tor est légale mais pour des raisons de sécurité il se peut que certains accès soit bloquée et que vous subissiez une surveillance accrue de la part de votre FAI.

A lire également : Peut-on se fier à Tor ?

Qu’est-ce qu’un VPN (fournisseur) ?

Un VPN ou réseau privé virtuel en français est un service qui crée un tunnel chiffré entre votre appareil et un serveur sécurisé, permettant de masquer votre adresse IP réelle et de protéger vos données en ligne. Les VPN sont souvent payants et offrent des avantages en termes de vitesse et de flexibilité, cependant, il existe également des VPN 100% gratuits qui peuvent fournir une protection adéquate pour les utilisateurs soucieux de leur confidentialité, notamment lorsqu’ils se connectent aux réseaux Wi-Fi publics.

Avantages des VPN :

- Vitesses de connexion plus rapides

- Protection globale pour toutes les activités en ligne

- Contournement efficace du géoblocage

Inconvénients des VPN :

- Coût : les VPN les plus performants sont payants

- Toujours être attentif à la politique de confidentialité du fournisseur VPN

- Les VPN sont illégaux dans certains pays (ce n’est pas le cas en France)

Pour en savoir plus : Quel est le prix d’un VPN ?

Utilisation d’un VPN avec Tor

Il est possible de combiner un VPN avec Tor pour une sécurité et une confidentialité accrues. Armer vous de patience car c’est insupportablement lent.

En connectant d’abord votre trafic Internet à un serveur VPN avant de le faire passer par le réseau Tor, vous masquez davantage votre adresse IP et réduisez les risques associés à la compromission des nœuds d’entrée de Tor. De plus, votre FAI ne sera plus en mesure de détecter que vous utilisez Tor.

La différence principale entre Tor et les VPN

La principale différence entre Tor et les VPN réside dans la manière dont ils gèrent le trafic Internet. Tor achemine les données via 3 serveurs aléatoires gérés par des bénévoles, tandis qu’un VPN passe généralement par 1 seul serveur choisi par l’utilisateur et géré par le fournisseur VPN.

Les meilleurs VPN proposent des options de Double VPN, également connue sous le nom de VPN multi-hop. C’est une fonctionnalité qui ajoute une couche de sécurité supplémentaire à votre connexion. Avec un double VPN, votre trafic Internet est acheminé à travers deux serveurs VPN distincts au lieu d’un seul, et il est chiffré à chaque étape.

Pour conclure

Tor et VPN sont différents et peuvent être complémentaires. Les deux dispositifs sont des outils de confidentialité avec des objectifs similaires, mais leurs fonctionnements et leurs avantages respectifs diffèrent. Le choix entre l’un ou l’autre dépendra de vos besoins spécifiques en matière de confidentialité et de sécurité en ligne.

Utilisez Tor lorsque :

- La confidentialité et l’anonymat sont vos priorités absolues (bien que l’anonymat n’existe pas Tor est d’un niveau un peu plus élevé)

- Vous souhaitez accéder à des sites Web censurés ou bloqués géographiquement (un VPN le fait tout aussi bien en plus rapide)

Utilisez un VPN lorsque :

- Vous voulez une vitesse de connexion plus rapide pour le streaming et les téléchargements.

- Vous avez besoin de protéger l’ensemble de vos activités en ligne, y compris la navigation et les jeux en ligne.

- Vous souhaitez accéder à du contenu géobloqué spécifique à un pays

En fin de compte, il est important de choisir un outil de confidentialité en ligne adapté à vos besoins et à votre situation. Les VPN offrent généralement une meilleure vitesse et une bien plus grande polyvalence, tandis que Tor est plus axé sur « l’anonymat ».

A propos de l'auteur : Lisa

Fondatrice de VPN Mon Ami

Chef de projet, je suis régulièrement confrontée aux questions relatives à la confidentialité dans mon activité.